Статья опубликована в рамках: XXXII Международной научно-практической конференции «Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ» (Россия, г. Новосибирск, 26 мая 2015 г.)

Наука: Технические науки

Секция: Телекоммуникации

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

отправлен участнику

ОБЗОР ПРОБЛЕМНЫХ ОБЛАСТЕЙ В БЕЗОПАСНОСТИ БЕСПРОВОДНЫХ СЕНСОРНЫХ СЕТЕЙ, АТАК И МЕХАНИЗМОВ ИХ ЗАЩИТЫ

Постольский Сергей Петрович

магистрант 2 курса, кафедра вычислительной техники и программного обеспечения, Международный Университет Информационных Технологий, Республика Казахстан, г. Алматы

E -mail: Postol91@gmail.com

Айтмагамбетов Алтай Зуфарович

научный руководитель, канд. тех. наук, профессор, Международный Университет Информационных Технологий, Республика Казахстан, г. Алматы

1. Введение

Беспроводные сенсорные сети становятся как новым важным уровнем в ИТ экосистеме, так и объектом оживленных исследований, включающих аппаратную и программную архитектуру, сетевые технологии и соединения, распределенные алгоритмы, программные модели, управление данными, безопасность и так далее. Сенсорная сеть — это множество маленьких считывающих устройств (датчиков), способных регистрировать изменения различных параметров окружающей среды и транслировать эти параметры другим подобным устройствам, находящимся в зоне досягаемости с определенной целью, например: видеонаблюдение, мониторинг окружающей среды и т. д. Современные датчики способны отслеживать температуру, давление, влажность, состав почвы, автомобильное движение, уровни шума, условия освещения, наличие или отсутствие определенных видов объектов или веществ и другие свойства. Довольно часто сенсорные сети устанавливаются в агрессивных неблагоприятных средах, где могут быть предприняты намеренные попытки влияния на их работу. Ярким примером может служить их применение в зоне боевых действий, где секретность передаваемых данных и местоположения, а также устойчивость к попыткам компрометации данных и уничтожения сети имеют ключевое значение. В данной статье приводится наиболее полная классификация атак на беспроводные сенсорные сети и механизмов их защиты.

2. Цели обеспечения информационной безопасности в беспроводных сенсорных сетях

Цели обеспечения информационной безопасности в беспроводных сенсорных сетях можно условно разделить на первоочередные и второстепенные [1, c. 3—5]. Первоочередные цели широко известны и включают в себя обеспечение конфиденциальности, целостности, аутентификации и доступности данных. Второстепенные цели обеспечения безопасности включают в себя такие понятия как свежесть данных, самоорганизация, временная синхронизация, защищенная локализация.

Конфиденциальность данных является фундаментальной задачей безопасности. Конфиденциальность в сенсорных сетях подразумевает необходимость защиты передаваемых по сети данных с целью закрыть к ним доступ для потенциальных злоумышленников посредством различных механизмов, таких как контроль доступа, шифрование и т. д.

Аутентификация данных необходима для подтверждения подлинности данных посредством идентификации их происхождения/первоисточника. Аутентификация данных позволяет проверить легитимность отправителя и получателя данных в сети. Аутентификация данных обеспечивается посредством применения симметричных и ассиметричных механизмов, где отправляющий и принимающий узлы сенсорной сети обмениваются секретными ключами. Благодаря беспроводной передаче данных и особенности работы сенсорных сетей без постоянного вовлечения человека обеспечение аутентификации данных становится довольно сложной задачей.

Целостность данных в сенсорных сетях определяется способностью обеспечения защиты данных таким способом, чтобы данные не могли быть изменены во время транспортировки между узлами сенсорной сети. Например, целостность данных сети может находиться под угрозой в случае наличия в сети скомпрометированного узла, внедряющего в сеть ложные данные, в случае потери или повреждения данных вследствие нестабильных условий и беспроводной природы сенсорных сетей.

Доступность данных подразумевает возможность работы сенсорной сети посредством транспортировки данных между ее узлами. В случае нарушения этого свойства данных, сенсорная сеть не может продолжать функционировать и поддерживать предоставление возложенных на нее функций. Доступность данных сенсорной сети может быть легко скомпрометирована посредством атаки и вывода из строя базовой станции или главного узла кластера сенсорной сети.

Свежесть данных в беспроводных сенсорных сетях позволяет определить что данные были получены датчиком и отправлены по сети в первый раз, а не являются копией старых данных повторно отправленных в сеть. С целью обеспечения свежести данных в пакет данных может быть внедрен временной счетчик, который будет служить сигналом к удалению пакета в случае превышения определенного значения.

Самоорганизация требует от каждого сенсора сети быть достаточно независимым и гибким для возможности самовосстановления в топологии в зависимости от различных ситуаций. Данное свойство необходимо потому, что сенсорные сети обычно являются децентрализованными по своей природе, то есть не имеют фиксированной инфраструктуры. Данная особенность доставляет определенные трудности в обеспечении безопасности. В случае отсутствия самоорганизации ущерб, полученный в результате атаки, может быть разрушительным.

Временная синхронизация является необходимым свойством, на котором основывается успешная работа различных механизмов и протоколов в сенсорных сетях. Как и в любой распределенной системе, временная синхронизация необходима в сенсорных сетях для определения общей шкалы времени для всех узлов сети и их локальных встроенных временных механизмов.

Защищенная локализация необходима для обеспечения способности сенсорной сети с точностью и автоматически обнаруживать каждый узел сети (например, неисправный узел). К сожалению, злоумышленник может с легкостью манипулировать незащищенной информацией о местоположении, например, посредством ложных сообщений об интенсивности сигнала или посредством воспроизведения сигналов.

3. Атаки на беспроводные сенсорные сети

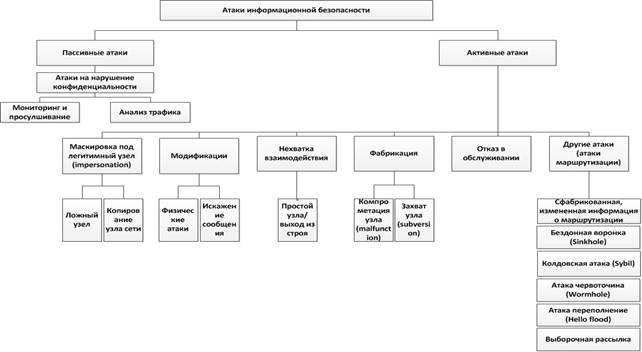

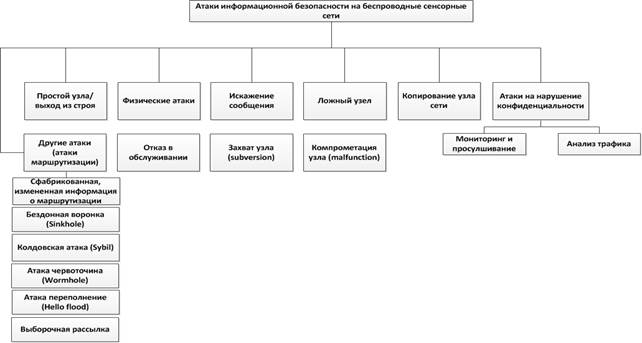

Большинство угроз информационной безопасности в беспроводных сетях схожи с угрозами и атаками на проводные сети, за исключением того что беспроводные сети труднее защитить вследствие использования открытой среды в качестве канала передачи данных и широковещательной природы беспроводных соединений. Рисунки 1 и 2 иллюстрирует классификацию общих атак и атак на беспроводные сенсорные сети.

Рисунок 1. Классификация общих атак

Рисунок 2. Классификация атак на БСС

3.1. Пассивные атаки

Анализ трафика и прослушивание коммуникационного канала неавторизованными лицами классифицируется как пассивная атака. Атаки, нацеленные исключительно на получение передающихся данных являются пассивными по своей натуре. Наиболее частыми являются следующие виды атак направленные на нарушение конфиденциальности данных:

Мониторинг и прослушивание. Данный вид атаки встречается наиболее часто. Посредством подслушивания злоумышленник может с легкостью получить доступ к передающимся данным. При передаче контрольной информации о конфигурации сети, данная техника может представлять наибольшую опасность для конфиденциальности данных.

Анализ трафика. Даже когда информация передается в зашифрованном виде, остается вероятность использования злоумышленником техники анализа коммуникационных паттернов. Активность сенсоров потенциально может раскрыть достаточно информации для нанесения злоумышленником вреда сенсорной сети.

3.2. Активные атаки

Различные модификации данных во время коммуникации, осуществляемые неавторизованными лицами, классифицируются как активные атаки. Ниже предоставляются описания активных атак.

3.2.1. Атаки маршрутизации

Атаки, осуществляемые на сетевом уровне (network layer) модели OSI называются атаками маршрутизации. Следующие атаки маршрутизации встречаются наиболее часто:

Измененная маршрутная информация. Данной атаке наиболее подвержены децентрализованные сети, где каждый узел является маршрутизатором и соответственно может изменять маршрутную информацию. Вследствие данной атаки могут происходить закольцовывания маршрута, увеличиваться время пакета данных в пути до точки назначения и т. д.

Выборочная рассылка. Скомпрометированный узел сенсорной сети может выборочно удалять определенные пакеты. Особенно эффективной данная атака может быть в комбинации с атаками, которые собирают большое количество трафика на оном узле сети. В результате данной атаки серьезно страдает целостность и доступность данных, что может существенно снизить уровень сервиса, предоставляемый сенсорной сетью [2, c. 299—300].

Атака «бездонная воронка» (Sinkhole Attack) . Данная атака характерная тем, что скомпрометированный узел сети начинает действовать подробно воронке, привлекая весь трафик сенсорной сети [7, c. 681—683]. В особенности в сетях с протоколом маршрутизации, основанном на широковещательной рассылке, злоумышленник «слушает» запросы на маршруты и отвечает сенсорным узлам, что «знает» кротчайший маршрут до базовой станции. Как только скомпрометированному узлу удалось встать между транслирующим сенсорным узлом и базовой станцией, он может производить любые действия с приходящими пакетами данных.

«Колдовская» атака ( Sybil attack). Во время данной атаки один скомпрометированный узел может использовать несколько псевдо идентификаторов, выдавая себя сразу за несколько узлов. Подобные атаки используются для нарушения механизма распределенного хранения, механизмов маршрутизации, механизмов агрегации данных, механизмов голосования в сети и т. д. По существу любая сеть с равноправными узлами (в особенности беспроводные и децентрализованные сети) является подверженной данной атаке.

Атака «червоточина» ( Wormhole attack). Данная атака предусматривает создание специального пути между двумя и более скомпрометированными узлами сенсорной сети для передачи по ним перехваченных пакетов, доступных только для атакующей системы [8, c. 1976—1978]. Подобные атаки представляют серьезную угрозу безопасности сенсорной сети потому, что не требуют компрометации узла сенсорной сети. Тогда когда узел B (базовая станция или обыкновенный узел) использует широковещательную рассылку для запроса маршрута, злоумышленник получает данный запрос и перенаправляет его ближайшему соседу. Любой узел, получивший подобный перенаправленный запрос рассматривает себя как узел, находящейся в зоне досягаемости узла B и запоминает узел B как своего «родителя». Даже если данный узел находится на большом расстоянии от узла B и его отделяют от узла B множество сенсорных узлов, он будет рассматривать узел B как следующий от себя.

Атака «переполнение» (HELLO flood attack). Данная атака является широковещательной атакой, призванной направить в сенсорную сеть массу необязательных сообщений, которые должны лишить сеть разнообразных ресурсов — канальной емкости, вычислительной мощности, энергетических ресурсов и т. д. Во время подобной атаки злоумышленник с помощью высокочастотного радиопередатчика с достаточной вычислительной мощностью рассылает Hello пакеты множеству узлов сенсорной сети. Узлы, получившие Hello пакеты, рассматривают скомпрометированный узел как своего соседа. Во время следующей передачи данных, они будут использовать полученный адрес из Hello пакетов для отправки. Таким образом, злоумышленник получит доступ к данным.

3.2.2. Отказ в обслуживании

Данный вид атаки может быть результатом неумышленного выхода из строя узлов сенсорной сети или же результатом действий злоумышленников. Простейшая атака такого рода направлена на трату всех ресурсов, доступных скомпрометированному узлу посредством отправки ненужных пакетов данных, таким образом препятствуя легитимным пользователям сети получать предназначенные им сервисы и ресурсы [6, p. 27]. Данная атака подразумевает не только попытки злоумышленника разрушить сеть или разорвать соединение, но и любое событие, снижающее способность сети предоставлять определенные сервисы и ресурсы. Множество типов подобных атак может быть осуществлено на разных уровнях модели OSI.

3.2.3. Захват узла (node subversion)

Захват узла злоумышленником может повлечь раскрытие важной информации, например, криптографических ключей, что в свою очередь может повлечь компрометацию всей сенсорной сети [3, c. 6].

3.2.4. Неисправность узла (malfunction)

Неисправный в результате атаки узел генерирует неверные данные, что может нарушить целостность сенсорной сети, в особенности, если неисправный узел является узлом агрегирующим данные, например, главным узлом кластера [3, c. 6].

3.2.5. Простой узла/выход из строя

Простой узла или его выход из строя случается тогда когда узел перестает функционировать. В случае выхода из строя главного узла кластера, протокол сенсорной сети должен быть способен предоставить альтернативный маршрут для пакетов данных.

3.2.6. Физические атаки

Узлы сенсорной сети часто устанавливаются в средах с внешними воздействиями. В таких средах маленький форм фактор узлов сенсорной сети в сочетании с отсутствием постоянного присмотра за ними делает их подверженными различным физическим атакам. В отличии от других видов атак, физические атаки разрушают сенсоры необратимо.

3.2.7. Искажение сообщения

Любое изменение контента сообщения злоумышленником неизбежно компрометирует целостность передающихся данных [4, c. 40].

3.2.8. Ложный узел

Данный вид атак предполагает внедрение в сеть узла, который посылает узлам сенсорной сети некорректные данные. Данная атака является одной из наиболее опасных атак, поскольку внедренный узел, распространяющий злоумышленный код, может привести к гибели всю сенсорную сеть [4, c. 40].

3.2.9. Копирование узла сети

Концептуально данная атака состоит в следующем: злоумышленник пытается внедрить заранее подготовленные узлы в существующую сенсорную сеть, используя идентификаторы уже существующих узлов в данной сети. Для этого злоумышленник физически захватывает один узел сети с целью получения его уникальных данных. Полученные данные впоследствии используются для конфигурации заранее подготовленных узлов, которые впоследствии становятся клонами захваченного узла. Посредством внедрения реплицированных узлов в определенные точки сетевой топологии злоумышленник может с лёгкостью управлять сегментом сети.

4. Механизмы обеспечения безопасности

Механизмы обеспечения безопасности используются для идентификации, предотвращения и восстановления после атак. Механизмы обеспечения безопасности можно условно разделить на механизмы высокого и низкого уровня. Рисунок 3 иллюстрирует классификацию механизмов обеспечения безопасности.

Рисунок 3. Механизмы безопасности

4.1. Механизмы обеспечения безопасности низкого уровня

Управление ключами и установление доверия. Из-за лимитированных ресурсов, в особенности ресурсов энергетической батареи, ассиметричное шифрование ключами не должно использоваться для сенсорных сетей. Таким образом, необходимо использовать симметричное шифрование. Техники установления и управления ключами должны быть подходящими для использования в сетях с сотнями и тысячами узлов. Кроме того, коммуникационные паттерны сенсорных сетей отличаются от традиционных аналогов, узлы сенсорной сети должны устанавливать ключи с их соседями и с узлами, агрегирующими информацию. Недостаток этого метода состоит в том, что злоумышленники, скомпрометировав большое количество узлов сети, могут восстановить весь пул ключей и расшифровать данные [5, c. 53—57].

Секретность и аутентификация. Сенсорные сети требуют защиты от прослушивания, внедрения и модификации пакетов. Криптография является стандартной защитой. Сложности возникают в процессе применения криптографии для сенсорных сетей. В сетях с равноправными узлами, криптография с межконцевым шифрованием (end to end cryptography) позволяет достичь высокого уровня безопасности, однако требует установления ключей между всеми узлами сети и является несовместимой с широковещательной рассылкой и пассивным участием (технология, благодаря которой узел, прослушивающий соседний к нему узел сети может решить не передавать данные, в случае если точно такие данные передаются соседним узлом). Криптография на канальном уровне упрощает установку ключей и поддерживает пассивное участие и широковещательную рассылку, однако позволяет промежуточным узлам перехватывать и изменять сообщения.

Устойчивость к отказам в обслуживании ( DOS). Причинами отказа в обслуживании могут быть неполадки аппаратного обеспечения, ошибки в программном обеспечении, нехватка ресурсов, условия внешней среды или совокупность влияния перечисленных факторов. Например, злоумышленник может попытаться вывести сенсорную сеть из строя посредством передачи мощного сигнала, который способен полностью заглушить все коммуникации узлов сенсорной сети. Технология расширенного спектра используется для защиты сенсорных сетей от подобных атак. Она предполагает использование методов намеренного расширения диапазона частот сигнала. Диапазон частот становится большим, чем необходимо для передачи сообщения. Передача такого сигнала похожа на шум, что позволяет снизить риски намеренной интерференции сигнала со стороны злоумышленников.

Защищенная маршрутизация. Маршрутизация является ключевым процессом, без которого невозможно осуществление коммуникации между узлами сенсорной сети. Однако современные протоколы маршрутизации содержат множество уязвимостей информационной безопасности. Простейшие атаки могут подразумевать внедрение скомпрометированной маршрутной информации в сенсорную сеть, что впоследствии создает проблемы в передачи данных от отправителя в конечную точку назначения сети. Разработка новых схем аутентификации и защищённых протоколов маршрутизации может защитить сети от подобных атак.

Защита от захвата узла. Захват узла является серьезной проблемой защиты данных в сенсорных сетях. Часто сенсорные сети устанавливаются в легкодоступных для злоумышленников местах. Злоумышленник, захватив узел сети, может заполучить криптографическую информацию, перепрограммировать узел сети или заменить изъятый узел злоумышленными узлами. Наиболее распространенными методами защиты являются использование защищенной от взлома упаковки, алгоритмических решений, техники хеширования.

4.2. Механизмы обеспечения безопасности высокого уровня.

Защищенное управление группой. Каждый узел беспроводной сенсорной сети ограничен в вычислительных ресурсах и коммуникационных возможностях. Однако такие функции как агрегацию сетевых данных и их анализ может осуществлять группа узлов сенсорной сети. Например, группа сенсоров сети может выполнять совместное слежение за передвижением определенного объекта. Узлы сенсорной сети в группе могут постоянно и быстро меняться. Вследствие этого, необходимы защищенные протоколы для управления группами узлов сенсорной сети, которые должны позволять защищенное принятие узлов в функциональные группы и поддерживать защищенные коммуникации узлов-членов функциональных группы.

Идентификация вторжений. Беспроводные сенсорные сети подвержены различным вторжениям. Основная задача механизмов идентификации вторжений состоит в мониторинге сенсорной сети, идентификации возможных попыток проникновения и рассылки соответствующих уведомлений пользователям. Для децентрализованных механизмов идентификации вторжений использование защищенных групп может быть перспективным подходом [5, c. 53—57].

Защищенная агрегация данных. Данные собираемые с узлов сенсорной сети затем часто агрегируются на уровне базовой станции. Благодаря агрегации данных с помощью сенсорной сети можно рассчитать среднюю температуру в географическом регионе, комбинировать данные сенсорных узлов для расчета местоположения и скорости транспортного средства и т. д. Точки агрегации данных подвержены различным видам атак и должны быть надежно защищены. Скомпрометированные узлы могут быть использованы для внедрения ложных данных, которые впоследствии приведут к неправильным агрегированным расчетам. Защищенные протоколы маршрутизации и схемы аутентификации полезны для предотвращения внедрения ложных данных в сенсорную сеть.

5. Заключение

Установка сетей в агрессивные среды с повышенным влиянием внешних факторов делает их подверженными атакам. Беспроводные сети применяются во многих сферах человеческой деятельности, например: в военных целях, для мониторинга окружающей среды, в медицине и т. д. Беспроводные сети имеют ряд отличительных свойств от проводных аналогов. Безопасность является важной составляющей установки и использования беспроводных сенсорных сетей. Данная статья содержит классификацию атак на беспроводные сенсорные сети и механизмов обеспечения безопасности беспроводных сенсорных сетей.

Список литературы:

1.John Paul Walters, Zhengqiang Liang, Weisong Shi, Vipin Chaudhary, “Wireless Sensor Network Security: A Survey”, Security in Distributed, Grid and Pervasive Computing Yang Xiao (Eds), Page3-5, 10—15, year 2006.

2.Chris Karlof, David Wagner, “Secure Routing in Wireless Sensor Networks: Attacks and Countermeasures”, AdHoc Networks (elsevier), Page: 299—302, year 2003.

3.Pathan A.S.K.; Hyung-Woo Lee; Choong Seon Hong, “Security in wireless sensor networks: issues and challenges” Advanced Communication echnology (ICACT), Page(s):6, year 2006.

4.Zia T.; Zomaya A., “Security Issues in Wireless Sensor Networks”, Systems and Networks Communications (ICSNC) Page(s):40—40, year 2006.

5.Adrian Perrig, John Stankovic, David Wagner, “Security in Wireless Sensor Networks” Communications of the ACM, Page 53—57, year 2004.

6.Blackert W.J., Gregg D.M., Castner A.K., Kyle E.M., Hom R.L., and Jokerst R.M. Analyzing interaction between distributed denial of service attacks and mitigation technologies // Proc. DARPA Information Survivability Conference and Exposition, — Volume 1. — 24 April, — 2003. — Pp. 26—36.

7.Culpepper B.J., Tseng H.C. Sinkhole intrusion indicators in DSR MANETs // Proc. First International Conference on Broad band Networks. 2004. — Pp. 681—688.

8.Hu Y., C. Perrig, Johnson D.B. Packet leashes: a defense against wormhole attacks in wireless networks // Twenty-Second Annual Joint Conference of the IEEE Computer and Communications Societies, — Volume 3. — 3 April 2003. — Pp. 1976—1986.

отправлен участнику

Оставить комментарий