Статья опубликована в рамках: XXXII Международной научно-практической конференции «Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ» (Россия, г. Новосибирск, 26 мая 2015 г.)

Наука: Информационные технологии

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

ИССЛЕДОВАНИЕ ПРОГРАММ-ШИФРОВАЛЬЩИКОВ

Борисов Владислав Игоревич

студент 3 курса, кафедра автоматики и телемеханики ПНИПУ, РФ, г. Пермь

Е-mail : borisovvi94@yandex.ru

Хлебников Максим Валерьевич

студент 3 курса, кафедра автоматики и телемеханики ПНИПУ, РФ, г. Пермь

Е-mail : permcityvillain@yandex.ru

Кротова Елена Львовна

научный руководитель, канд. физ.-мат. наук, доцент ПНИПУ, РФ, г. Пермь

Компьютерный вирус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи с целью нарушения работы программно-аппаратных комплексов, удаления файлов, приведения в негодность структур размещения данных, блокирования работы пользователей или же приведения в негодность аппаратных комплексов компьютера.

Создателем теории самовоспроизводящихся механизмов считается Джон фон Нейман. Первые вирусы появились в 1981 году. Это были вирусы Virus1,2,3 и Elk cloner. Данные вирусы не наносили особый урон.

Сегодня же каждый из нас имеет не по одному компьютеру или смартфону, на котором располагаются много файлов, содержащих важную информацию. Потеря которой станет для вас большой проблемой, чаще всего финансовой. Поэтому в последнее время все большее распространение стали получать вирусы-вымогатели.

Почти все вирусы вымогатели создаются для извлечения из них коммерческой выгоды. Рассмотрим основные ограничение, вызываемые данными программами(ransomeware).

Ограниченный доступ к веб-сайтам. В данном случае после запуска вредоносного кода изменяется файл HOSTS, который содержит базу домменных имен. После выполнения вредоносного кода при вводе в адресной строке браузера мы попадаем на сайт злоумышленников. На данном сайте находится информационное сообщение об необходимости перечисления денежных средств на счет злоумышленников. Избавиться от последствий данного кода не составляет сложности. Достаточно удалить все лишние строки из файла HOSTS. Часто это строки отделены множеством пробелов или пропуском строк. Также необходимо удалить сам исполняемый файл, содержащий вирус.

Ограничение работы с браузером. В данном случае после запуска вредоносного кода в окне браузера появляется окно, которое невозможно закрыть. Обычно такие окна используют механизм надстроек BHO(browser helper object) или расширения для браузера. Избавиться от последствий данных программ не составляет сложности. Необходимо отключить все подозрительные расширения в браузере. В некоторых случаях необходимо пересоздать ярлык браузера.

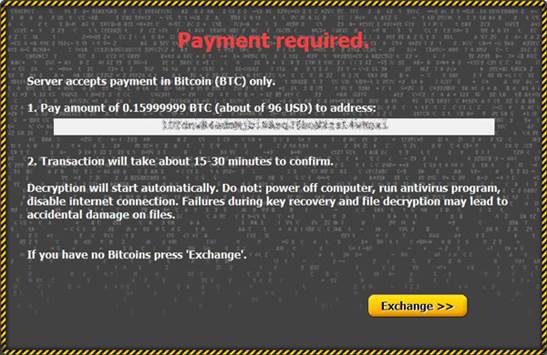

Рисунок 1. Пример Окна-вымогателя

Блокирование доступа к операционной системе. Если в двух предыдущих случаях операционная система оставалась полностью рабочей, то в данном случае на этапе загрузки операционной системы появляется информационное окно, с требованием перевести денежные средства на указанный номер телефона. Для решения данной проблемы необходимо применять специализированные утилиты.

Шифрование данных пользователя. Данный вид программ начал применяться не так давно. При запуске этих программ происходит шифрование данных пользователя. Часто данные программы шифруют файлы определенного формата, с использованием секретного ключа, которые могут содержать важную информацию. Каждая программа нацелена на определенного пользователя. Один из вирусов кодировал профили, сохранения игр. Эти файлы невозможно восстановить, поэтому геймеры соглашались на любые условия злоумышленников. Чаще всего данные программы называют Cryptolocker. Одни из версий Cryptolocker могут шифровать и съемные хранилища информации(такие как usbflash, облачные хранилища, съемные жесткие диски). После заражения на дисплее компьютера появляется информационное окно, с требованием перевести денежные средства на указанный кошелек. Самое главное отличие от других программ-вымогателей заключается в том, что без секретного ключа(находится у злоумышленников) невозможно расшифровать закодированные данные.

Обычно для шифрования используется алгоритм ассиметричного шифрования RSA в связке с алгоритмом AES. Смысл этой связки заключается в следующем. На сервере злоумышленников генерируется пара ключей по алгоритму RSA: публичный ключ(public) и секретный ключ(private). Публичный ключ отправляется вредоносному коду, а секретный ключ всегда находится на сервере злоумышленников. Файлы на компьютеры жертвы шифруются с помощью алгоритма AES. На каждый файл генерируется новый ключ(aes-key), который после зашифровки файла шифруется с помощью открытого ключа RSA-public. Такой алгоритм применялся в такий вирусах, как Cryptolocker 1.0, 2.0, Teslacrypt, CoinVault. На данный момент ведущие антивирусные компании перехватили базы данных с ключами дешифровки и создали утилиты, способные расшифровать зараженные файлы.

Но разработчики вредоносного ПО не стоят на месте. В конце июня 2014 года был обнаружен новый шифровальщик, получивший название CTB-Locker. В отличии от предыдущих версий, сервер с секретными ключами располагается в анонимной сети Tor, что затрудняет поиск злоумышленников. Если раньше злоумышленники пользовались легальным ПО от разработчиков Tor для включения компьютера в эту сеть, то в данном случае код взаимодействия реализован внутри вредоносной программы. Это позволяет ей пользоваться сетью Tor без использования сторонних исполняемых файлов и запуска дополнительных процессов. Но самое главное отличие от предыдущих версий — это использование протокола Диффи-Хеллмана на эллиптической кривой. Генерируется два ключа: открытый и секретный. Абоненты обмениваются открытыми ключами. Зная чужой открытый ключ и свой секретный, генерируется разделяемый секрет (shared secret). У обоих должно получиться один и тот же ключ. С помощью этого ключа можно зашифровать файл, используя любой алгоритм симметричного шифрования [1].

Session-shared = ECDH(master-private, session-public)= ECDH(master-public, session-private) (ФОРМУЛА 1).

Рассмотрим алгоритм шифрования CTB-Locker. Вредоносное ПО генерирует пару ключей: секретный ключ(master-private) и открытый ключ(master-public). Секретный ключ отсылается на сервер. На каждый файл генерируется пара сессионных ключей(session-public, session-private) и вычисляется разделяемый секрет(session-shared). После сжатия файла библиотекой Zlib, он шифруется алгоритмом AES. В качестве ключа берется хэш от разделяемого секрета SHA256. После шифрования ключ session-public сохраняется в файл, а session-private не сохраняется. Следовательно остается один вариант расшифровки: необходимо найти ECDH (master-private,session-public). А master-private храниться на сервере злоумышленников [2].

Вирус CTB-Locker распространяется в сети при помощи двух других вирусов, а именно Andromeda и Joleee.

Помимо CTB-Locker стали учащаться появления вредоносных программ-шифровальщиков в сети Tor. Не удивительно , ведь хакеры всегда находят средства усовершенствовать вирус. Совершенствуются средства защиты — совершенствуются средства нападения.

Как же обезопасить себя от данных программ-вымогателей?

Одним из самых эффективных методов — создание резервных копий важных для вас файлов. Только резервные копии необходимо делать на носители, отключаемые от компьютеров после копирования. Так же не стоит пренебрегать антивирусными продуктами крупных компаний.

Если ваш компьютер заражен, то стоит обратится в службу поддержки вашего антивируса, приложив несколько зашифрованных файлов.

Список литературы:

1.Сергей Николенко. Эллиптическая криптография // Опубликовано в журнале "Компьютерра" № 31 от 31 августа 2006 года [Электронный ресурс] — Режим доступа. — URL: http://old.computerra.ru/2006/651/283929/

2.Федор Синицын. Новое поколение вымогателей // SecureList июль 24,2014 [Электронный ресурс] — Режим доступа. — URL: https://securelist.ru/analysis/obzor/21090/novoe-pokolenie-vymogatelej

дипломов

Оставить комментарий