Статья опубликована в рамках: X Международной научно-практической конференции «Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ» (Россия, г. Новосибирск, 04 апреля 2013 г.)

Наука: Информационные технологии

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

ГРАНИЦЫ ПРИМЕНИМОСТИ ШИФРОВАНИЯ В СТЕКЕ TCP/IP

Комяжко Виктор Александрович

студент 1 курса магистратуры, кафедра прикладной математики и информатики БГУ им. И.Г. Петровского, г. Брянск

E-mail: rockindolphin@mail.ru

Андросова Елена Григорьевна

научный руководитель, канд. пед. наук, доцент кафедры ИПМ

На современном этапе развития компьютерной техники, стандартом для любой операционной системы является наличие сетевых функций. Сетевые возможности ОС обеспечивают использование клиентом множества популярных web-приложений и Интернета в целом. Для передачи информации по сети используются различные сетевые протоколы, фундаментом для которых является базовая модель взаимодействия открытых систем (OSI), разработанная в 1978 году Международной организацией по стандартизации (ISO). Особое внимание в модели OSI уделено вопросам, связанным с безопасностью пересылаемых данных. Стандарт ISO 7498-2 определяет перечень услуг и механизмов защиты, предназначенных для защиты информации на каждом из семи уровней модели. Понятие услуги является абстрактным и предназначено для определения требований к безопасности. В свою очередь механизмы безопасности являются конкретными мерами реализации услуг. Стандарт ISO 7498-2 определяет перечень из пяти базовых услуг безопасности.

Услуга «Конфиденциальность» гарантирует, что информация не может быть доступна или раскрыта для неавторизованных пользователей, объектов или процессов. Услуга представлена в четырех вариантах: для систем с установлением связи (сС); для систем без установления связи (бС); защита отдельных информационных полей (П); защита от контроля трафика (Т).

Услуга «Аутентификация» позволяет идентифицировать отправителя и/или получателя данных. Процесс аутентификации может иметь две формы: аутентификация равноправного логического объекта (ЛО) и аутентификация отправителя данных (ОД).

Услуга «Целостность» представляет собой способность данных не подвергаться изменению или аннулированию в результате несанкционированного доступа. Для данной услуги определены те же варианты что и для услуги конфиденциальности.

Услуга «Управление доступом» служит для предотвращения неавторизованного использования ресурсов, а также предотвращения использования ресурсов недопустимым способом. Данная услуга может быть применена ко всем видам доступа к ресурсам (чтение, запись, модификация, удаление и т. д.).

Услуга «Безотказность» гарантирует невозможность отказа одним из участников коммуникаций факта его полного или частичного участия в передаче данных. Выделяют две формы безотказности: безотказность с подтверждением отправителя (ПО) и безотказность с подтверждением доставки (ПД) [1, с. 11].

Каждой из вышеперечисленных услуг безопасности соответствует один или несколько механизмов безопасности. Например, механизм шифрования используется для обеспечения конфиденциальности передаваемых данных, базируется на симметричных и ассиметричных алгоритмах шифрования. Причем симметричное шифрование предполагает наличие секретного ключа для шифрования и дешифрования сообщения. Для ассиметричного шифрования используются секретный и публичный ключи.

Механизм нотаризации позволяет гарантировать такие характеристики передаваемых данных как контрольная сумма или номер пакета. Гарантия достоверности пересылаемых данных достигается благодаря участию третьего участника-нотариуса. При использовании механизма нотаризации данные передаются с использованием защищенных сеансов и через нотариуса.

В результате анализа соответствия услуг безопасности конкретным механизмам ее реализации была получена следующая таблица (Таб. 1). Сопоставив каждому из уровней модели OSI определенный набор услуг безопасности (Таб. 2), можно сделать вывод, что конфиденциальность передаваемой информации, как наиболее востребованная услуга, должна использовать механизмы реализации на каждом из уровней, в то время как услуга безотказности может быть осуществлена только на уровнях представления и прикладном.

Таблица 1.

Сопоставление услуг и механизмов безопасности

|

услуга

механизм |

Конфиден циальность |

Аутенти фикация |

Целост ность |

Управление доступом |

Безот казность |

|

Заполнение трафика |

бС, сС, Т |

|

|

|

|

|

Шифрование |

бС |

ЛО, ОД |

бС, П |

|

|

|

Управление маршрутизацией |

бС, сС |

|

бС, сС |

|

ПО, ПД |

|

Цифровая подпись |

|

ЛО, ОД |

|

|

|

|

Обеспечение целостности |

|

ЛО, ОД |

сС, бС, П |

|

|

|

Контроль доступа |

|

|

|

да |

ПО, ПД |

|

Аутентификация |

|

ЛО, ОД |

|

|

ПО, ПД |

|

Нотаризация |

|

|

|

|

ПО, ПД |

Таблица 2.

Сопоставление уровней OSI с услугами безопасности

|

услуга

уровень |

Конфиден циальность |

Аутенти фикация |

Целостность |

Управление доступом |

Безот казность |

|

Физический |

сС, П |

|

|

|

|

|

Канальный |

сС, бС |

|

|

|

|

|

Сетевой |

сС, бС, Т |

ЛО, ОД |

сС, бС |

да |

|

|

Транспортный |

сС, бС |

ЛО, ОД |

сС, бС |

да |

|

|

Сеансовый |

|

|

|

|

|

|

Представления |

сС, бС, П, Т |

ЛО, ОД |

сС, бС, П |

|

ПО, ПД |

|

Прикладной |

сС, бС, П, Т |

ЛО, ОД |

сС, бС, Т |

да |

ПО, ПД |

Наиболее востребованным механизмом для обеспечения безопасных данных является шифрование. Механизмы шифрования позволяют обеспечить конфиденциальность, целостность и аутентификацию. Различают два основных вида шифрования: канальное шифрование и абонентское шифрование. При канальном шифровании преобразованию подвергается вся передаваемая информация (включая служебную), что с одной позволяет повысить производительность системы за счет использования аппаратных средств, но с другой требует расшифровки на промежуточных устройствах, усложняя механизмы маршрутизации. При абонентском шифровании преобразования подвергается лишь содержание сообщения, а вся служебная информация остается открытой [1, с. 13].

Несмотря на всеобщее признание модели ISO/OSI де факто используется стек TCP/IP, основанный на четырехуровневой модели DoD и представляющий собой целое семейство протоколов передачи данных. Таблица 3 содержит соответствие уровней OSI и TCP/IP. Проанализируем механизмы шифрования каждого из уровней стека TCP/IP для выявления границ применимости.

Таблица 3.

Соответствие уровней модели OSI уровням стека TCP/IP

|

Уровень OSI |

Уровень TCP/IP |

|

|

Прикладной |

Прикладной |

|

|

Представительский |

||

|

Сеансовый |

||

|

Транспортный

|

||

|

Транспортный |

|

|

|

Сетевой |

Сетевой |

|

|

Канальный

|

||

|

Канальный |

||

|

Физический |

Большинство сетевых приложений работают на прикладном уровне и имеют собственные протоколы обмена информацией, например, такие как HTTP, FTP и SMTP. Для шифрования данных полученных от протоколов прикладного уровня используются криптографические протоколы SSL и TLS, которые инкапсулируют приходящие пакеты и передают их протоколам транспортного уровня. Данные протоколы используют для шифрования ассиметричный алгоритм с открытым ключом. Для создания ключей обмена сообщениями SSL может использовать алгоритм RSA, Fortezza или один из вариантов алгоритма Диффи-Хеллмана. Протокол TLS представляет собой дальнейшее развитие SSL. В TLS отсутствует поддержка алгоритма Fortezza, но в отличие от SSL он использует более сложный механизм генерации криптографической секретности [2, с. 110].

На сетевом уровне шифрование может быть реализовано с использованием технологии IPSec. Данная технология представляет собой набор протоколов обеспечивающих защиту информации, передаваемой по протоколу IP, в том числе механизмы аутентификации, шифрования и целостности. Для шифрования данных в IPSec предназначен протокол ESP, который поддерживает работу как в канальном, так и в абонентском режимах. Помимо алгоритма шифрования DES (его использования требует спецификация), протокол может использовать алгоритмы RC5, IDEA, CAST и Blowfish. Для согласования параметров безопасного соединения используется протокол IKE.

Технология Ethernet, используемая для передачи данных на канальном уровне TCP/IP не предполагает использование шифрования. Однако информация передаваемая на этом уровне может быть зашифрована с использование специальных аппаратных средств — канальных шифраторов. Помимо обеспечения конфиденциальности применение подобных устройств позволяет избежать снижения полезной пропускной способности канала. Для определения требований безопасности канальных шифраторов предназначен международный стандарт ISO 15408. Рассмотрим возможности канальных шифраторов на примере SafeNet Ethernet Encryptor. Для шифрования трафика устройство использует симметричный алгоритм блочного шифрования AES 256, алгоритм хеширования SHA-256 и алгоритм вычисления хэш-кода аутентификации HMAC-SHA-256.В качестве сессионных ключей шифратор использует ассиметричные ключи RSA-2048.

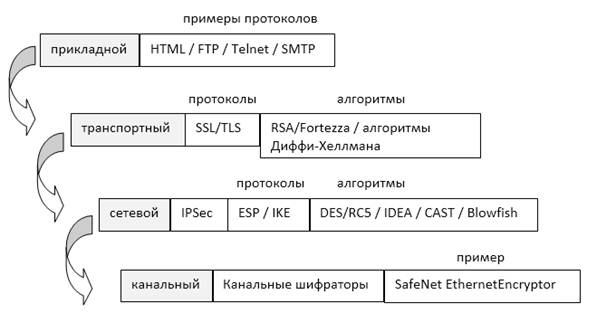

Подытоживая вышесказанное, составим схему шифрования данных в стеке TCP/IP (Рис. 1). Данная схема визуализирует обработку пакета данных на каждом из уровней стека. По мере прохождения по стеку, пакет с данными каждого уровня (за исключением последнего) инкапсулируется протоколами нижележащего уровня.

Рисунок 1. Шифрование данных в стеке TCP/IP

Таким образом, можно сделать вывод о том, что шифрование данных на верхних уровнях стека осуществляется средствами специальных криптографических протоколов, для шифрования на канальном уровне применяются специальные аппаратные средства.

Список литературы:

- ГОСТ ИСО 7498-2. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации, 1999. — 40 с.

- Блэк У. Интернет протоколы безопасности: учеб. пособие. М.: Питер, 2009. — 282 с.

- Семенов Ю.А. Алгоритмы телекоммуникационных сетей. Процедуры, диагностика, безопасность.: учеб. пособие. М.: Бином, 2007. — 511 с.

дипломов

Оставить комментарий