Статья опубликована в рамках: XLV Международной научно-практической конференции «Технические науки - от теории к практике» (Россия, г. Новосибирск, 28 апреля 2015 г.)

Наука: Технические науки

Секция: Информатика, вычислительная техника и управление

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

Статья опубликована в рамках:

Выходные данные сборника:

КВАНТОВОЕ РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ С ИСПОЛЬЗОВАНИЕМ СПАРЕННЫХ КУБИТОВ

Кротова Елена Львовна

канд. физ.-мат. наук, доцент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

E -mail: lenkakrotova@yandex.ru

Абдулов Дмитрий Игоревич

студент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

Е-mail : dmitry.igorevich.one@gmail.com

Андреев Роман Александрович

студент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

Е-mail : abusedroman@gmail.com

Бадртдинов Артём Сергеевич

студент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

Е-mail : asbadrtd@gmail.com

Салимзебаров Эльдар Дамирович

студент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

Е-mail : omeldarl@rambler.ru

Феофилова Полина Андреевна

студент Пермского национального исследовательского политехнического университета, РФ, г. Пермь

Е-mail:

QUANTUM KEY DISTRIBUTION USING QUBIT PAIRS

Krotova Elena

candidate of physical and mathematical sciences, docent of Perm National Research Polytechnic University, Russia, Perm

Abdulov Dmitry

student of Perm National Research Polytechnic University, Russia, Perm

Andreev Roman

student of Perm National Research Polytechnic University, Russia, Perm

Badrtdinov Artem

student of Perm National Research Polytechnic University, Russia, Perm

Salimzebarov Eldar

student of Perm National Research Polytechnic University, Russia, Perm

Feofilova Polina

student of Perm National Research Polytechnic University, Russia, Perm

АННОТАЦИЯ

Модификация протокола квантового распределения ключей (КРК) BB84, обеспечивающая дополнительный слой безопасности. Один из спаренных кубитов используется для генерации секретного ключа, а другой для генерации вспомогательного ключа.

ABSTRACT

The modification of quantum key distribution (QKD) protocol BB84, which provided an additional layer of security. One qubit from the qubit pair is used to generate a secret key, and the other to generate an auxiliary key.

Ключевые слова: распределение ключей; квантовая криптография.

Keywords: key distribution; quantum cryptography.

Квантовая криптография зародилась в 1984 году, когда был разработан первый протокол квантового распределения ключей, названный BB84 [1]. Его идея заключается в генерации секретного ключа между двумя удаленными участниками, традиционно называемыми Алисой и Бобом, при помощи квантового канала. Затем этот секретный ключ может быть использован в отправке зашифрованных сообщений через так называемый шифр Вернама [7], или схему одноразовых блокнотов. Шифр Вернама, как было доказано, безопасен при условии, что один общий ключ используется только один раз.

В принципе было доказано, что BB84 на сто процентов безопасен [6]. Тем не менее, после реализации в реальной жизни с несовершенными источниками и детекторами было успешно продемонстрировано несколько атак на коммерческие системы КРК [2], [4], [8].

В традиционной схеме BB84, Алиса отправляет поток одиночных кубитов Бобу который в конечном счете приводит к генерации секретного ключа. Здесь рассматривается схема КРК, в которой Алиса посылает Бобу поток пар кубитов. Показывается, что эта схема привносит дополнительную особенность в стандартный протокол BB84, которая должна сделать его более сложным для взлома. Следует отметить, что протоколы КРК с использованием спаренных кубитов также были предложены ранее [5].

Алгоритм работы BB84

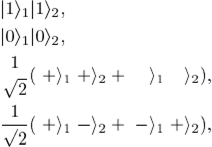

· Алиса отправляет Бобу одиночные кубиты в одном из следующих состояний: ![]() и

и ![]() , где

, где ![]() .

.

· Боб располагает двумя анализаторами: один распознает x-базис, другой — z. Для каждого фотона Боб случайно выбирает один из анализаторов и записывает базис и результат измерений.

· Боб открыто сообщает Алисе использованные для каждого кубита базисы.

· Алиса открыто сообщает Бобу, в каких базисах отправлялись кубиты.

· Если базисы совпали, кубит оставляют, если же нет, его отбрасывают.

· Данные интерпретируются как двоичная последовательность в соответствии со схемой кодирования ![]() .

.

· Алиса объявляет результаты некоторых ее измерений. Боб проверяет идентичность результатов.

· Если расхождений нет, оставшаяся часть двоичной последовательности рассматривается как новый ключ, идентичный для Алисы и Боба.

Новое КРК с использованием пар кубитов

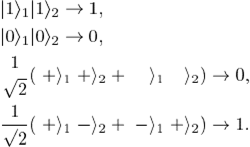

В новой схеме Алиса посылает Бобу пары кубитов, находящиеся в одном из состояний:

(1)

(1)

где ![]() . Биты ключа Алисы следующие:

. Биты ключа Алисы следующие:

(2)

(2)

Кроме того, она называет первые два состояния z-базисом, а оставшиеся два x-базисом.

Боб использует один кубит для секретного ключа и один для вспомогательного ключа. Для создания секретного ключа он случайным образом измеряет x-базис или z-базис кубита. Для вспомогательного ключа он измеряет только x-базис. Для результатов измерений его секретного ключа он использует следующие обозначения для значений битов ключа: ![]() . Для вспомогательного ключа:

. Для вспомогательного ключа: ![]() , если он измерял x-базис для секретного ключа;

, если он измерял x-базис для секретного ключа; ![]() , если он измерял z-базис.

, если он измерял z-базис.

Алиса и Боб открыто объявляют базисы их секретных ключей и отбрасывают те кубиты, базисы которых не совпали. Различные результаты измерений для оставшихся случаев, в которых базисы совпали, будут коррелироваться следующим образом. Если Алисы посылает z-базис, секретные ключи Алисы и Боба будут идентичны. Если Алиса посылает x-базис, секретные ключи Алисы и Боба будут идентичны, если бит вспомогательного ключа равен 0; секретные ключи Алисы и Боба будут различаться, если бит вспомогательного ключа равен 1.

Таблица 1.

Результат последовательности из 15 кубитов (базисы совпадают)

|

Базис |

Алиса |

Боб |

||||

|

Бит ключа |

Секретное состояние |

Бит ключа |

Всп. состояние |

Всп. бит |

Секретный + всп. |

|

|

x |

0 |

- |

0 |

- |

0 |

0 |

|

z |

1 |

1 |

1 |

+ |

0 |

1 |

|

x |

1 |

- |

0 |

+ |

1 |

1 |

|

x |

0 |

- |

0 |

- |

0 |

0 |

|

z |

1 |

1 |

1 |

- |

0 |

1 |

|

x |

0 |

- |

0 |

- |

0 |

0 |

|

z |

0 |

0 |

0 |

+ |

0 |

0 |

|

z |

0 |

0 |

0 |

- |

0 |

0 |

|

x |

1 |

- |

0 |

+ |

1 |

1 |

|

z |

1 |

1 |

1 |

- |

0 |

1 |

|

z |

1 |

1 |

1 |

+ |

0 |

1 |

|

x |

0 |

- |

0 |

- |

0 |

0 |

|

z |

0 |

0 |

0 |

- |

0 |

0 |

|

x |

0 |

+ |

1 |

+ |

1 |

0 |

|

x |

1 |

- |

0 |

+ |

1 |

1 |

Таким образом, для отправленной последовательности пар кубитов, биты секретных ключей Алисы и Боба будут идентичны, если соответствующий вспомогательный бит равен 0. Биты секретных ключей Алисы и Боба не будут совпадать в случаях, когда вспомогательный бит равен 1. Так, Бобу нужно просто сложить его последний вспомогательный ключ с секретным по модулю 2. Результат типичной последовательности пар кубитов показан в таблице 1.

Для корректного поиска вспомогательного ключа, злоумышленнику необходимо знать каждый из двух кубитов, использованных для вспомогательного ключа каждой пары, что является невозможным. Если мы предположим, что злоумышленник способен правильно угадать каждый из двух кубитов, использованных для вспомогательного ключа, то он может просто измерить x-базис каждого кубита и сгенерировать правильный вспомогательный ключ без ведома Боба. Тем не менее, даже если это случится, тайна связи все так же поддерживается стандартом BB84.

Представлена схема КРК, в которой Алиса посылает пары кубитов Бобу в четырех возможных состояниях. Боб случайно выбирает один кубит для создания секретного ключа, а другой для создания вспомогательного ключа. Вспомогательный ключ должен быть добавлен к секретному ключу Боба, для того чтобы получить корректный общий ключ.

Работа злоумышленника будет сильно усложнена, так как он должен будет определить для каждой пары кубитов, использующихся при коммуникации, какие частицы Боб собирается использовать для секретного ключа, а какие для вспомогательного. Даже если злоумышленник совершит этот практически недостижимый подвиг, ему все еще нужно будет взломать BB84.

Список литературы:

1.Bennett C.H., Brassard G. Quantum Cryptography: Public Key Distribution and Coin Tossing // Int. Conf. on Computers, Systems and Signal Processing 1984 — P. 175—179.

2.Fung C.-H.F., et al. Phase-Remapping Attack in Practical Quantum-Key-Distribution Systems // Physical Review A, 75, Article ID: 32314 2010.

3.Mohd A.S., Tabish Q. Quantum Key Distribution with Qubit Pairs // Journal of Quantum Information Science 2014, 4 — P. 129—132.

4.Qi B., et al. Time-Shift Attack in Practical Quantum Cryptosystems // Quantum Information Computation, 7 2007 — P. 73—82.

5.Shaari J.S., Lucamarini M. and Wahiddin M.R.B. Deterministic Six States Protocol for Quantum Communication // Physics Letters A, 358 2006 — P. 85—90.

6.Shor P.W. and Preskill J. Simple Proof of Security of the BB84 Quantum Key Distribution Protocol // Physical Review Letters 2000 — P. 441—444.

7.Vernam G. Cipher printing telegraph systems for secret wire and radio telegraphic communications // J. Am. Institute of Electrical Engineers — 1926. — Vol. XLV — P. 109—115.

8.Xu F., Qi B. and Lo H.-K. Experimental Demonstration of Phase-Remapping Attack in a Practical Quantum Key Distribution System // New Journal of Physics, 12, Article ID: 113026 2010.

дипломов

Оставить комментарий