Статья опубликована в рамках: LII Международной научно-практической конференции «Технические науки - от теории к практике» (Россия, г. Новосибирск, 18 ноября 2015 г.)

Наука: Технические науки

Секция: Информатика, вычислительная техника и управление

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

Статья опубликована в рамках:

Выходные данные сборника:

ИСПОЛЬЗОВАНИЕ ОНТОЛОГИЙ ДЛЯ УПРАВЛЕНИЯ РАЗГРАНИЧЕНИЕМ ДОСТУПА К РАЗНОРОДНЫМ РЕСУРСАМ ЕДИНОГО ИНФОРМАЦИОННО-КОММУНИКАЦИОННОГО ПРОСТРАНСТВА

Саенко Игорь Борисович

д-р техн. наук, профессор, вед. научн. сотрудник лаборатории проблем компьютерной безопасности

Санкт-Петербургского института информатики и автоматизации РАН (СПИИРАН),

РФ, г. Санкт-Петербург

E-mail: ibsaen@comsec.spb.ru

Куваев Валерий Олегович

канд. техн. наук, докторант

Военной академии связи,

РФ, г. Санкт-Петербург

E-mail: Litva_@list.ru

Бирюков Михаил Александрович

адъюнкт

Военной академии связи,

РФ, г. Санкт-Петербург

USE OF ONTOLOGIES FOR MANAGEMENT OF ACCESS DIFFERENTIATION TO DIVERSE RESOURCES OF COMMON INFORMATION AND COMMUNICATION SPACE

Igor Saenko

Ph.D., Professor, Leading research scientist of Laboratory of Computer Security Problems,

St. Petersburg Institute for Informatics and Automation of RAS (SPIIRAS),

Russia, St. Petersburg

Valery Kuvaev

Ph.D., doctoral student

of the Military Academy of communications,

Russia, St. Petersburg

Mikhail Biryukov

post-graduate student

of the Military Academy of communications,

Russia, St. Petersburg

Работа выполнена при финансовой поддержке РФФИ (13-01-00843, 14-07-00417, 14-07-00697, 15-07-07451).

АННОТАЦИЯ

В статье приводится описание онтологического подхода для управления разграничением доступа к разнородным ресурсам. Выделяются наиболее существенные преимущества решения поставленной проблемы с использованием онтологической модели. Предлагается архитектура построения системы управления разграничением доступа с использованием онтологии.

ABSTRACT

The paper describes an ontology approach to hybrid resources access control management. The most important advantages of problem solving with ontology model application are outlined. The architecture of access control management system with ontology application is offered.

Ключевые слова: онтология; разграничение доступа; ресурсы; единое информационно-коммуникационное пространство.

Keywords: ontology; access control; resources; common information and communication space.

На сегодняшний день проблема обеспечения информационной безопасности при создании единого информационно-коммуникационного пространства (ЕИКП) является достаточно актуальной вследствие того, что объединяемые в ЕИКП ресурсы являются разнородными. С одной стороны, это обусловлено тем, что современные информационные системы сочетают богатое информационное наполнение с передовыми технологическими разработками. С другой стороны, ЕИКП в настоящее время рассматривается как единственно возможное средство интеграции разнородных информационных и сетевых ресурсов в критически важных инфраструктурах [1, с. 22]. Такое сочетание наряду с новыми данными и документами приводит к увеличению значимости методов обработки информации и доступа к хранилищам ресурсов, учитывающих структурные и семантические связи между компонентами ЕИКП.

Одним из наиболее значимых условий функционирования ЕИКП является проблема разграничения доступа к ресурсам входящих в ЕИКП систем, направленная на поддержание требуемого уровня конфиденциальности, целостности и достоверности данных. При этом под ресурсами систем понимаются не только сама информация, но и свободное место на дисках, процессорное время, вычислительные ресурсы и т. д.

Одним из возможных и наиболее перспективных путей решением данной проблемы является использование единой онтологической модели, определяющей как понятийную систему управления доступом к информационным ресурсам, так и ее формальную семантику. Онтологическая модель, по определению, способна описывать и оперировать имеющимися сегментами разнородной информации.

Общая онтология предметной области содержит все знания в данной области (например, обработки данных и разграничения доступа к данным).

Использование онтологии позволяет:

· организовать единообразное представление знаний, общее для всех разнородных систем, участвующих в интеграции;

· представить плохо формализуемые знания в виде формальной структуры, пригодной для машинной обработки;

· уменьшить объем баз знаний отдельных систем, сократив время, необходимое для принятия решения;

· организовать взаимодействия со сторонними информационными системами.

На сегодняшний день применение онтологических моделей, а также дескриптивных логик, составляющих их математическую основу и позволяющих реализовать механизмы логического вывода, в различных аспектах информационной безопасности развивается довольно активно. В основном можно выделить следующие направления исследований в данной сфере:

· формализация подмножеств языка XACML [2, с. 2] и использования логического вывода для проверки политик безопасности на предмет покрытия ими всех возможных ситуаций доступа [3, с. 678];

· использование логического вывода в существующих моделях контроля доступа [4, с. 170; 5, с. 466], таких как RBAC (Role Based Access Control) и ABAC (Attributes Based Access Control);

· создание онтологий, определяющих понятийную систему предметной области информационной безопасности General Privacy Ontology [6, с. 55], Security Ontology [7, с. 184].

Язык Web Ontology Language (OWL) – это язык для представления онтологий и связанной информации в виде семантической сети. Язык OWL использует язык описания метаданных Resource Description Framework (RDF).

В качестве базисной онтологии может выступать и онтология предметной области, политику доступа которой можно рассматривать как совокупность правил оперирования объектами, представленными в данной онтологии. Причем данные правила не составляют суть самих объектов или процессов с их участием, а являются лишь ментальными представлениями «корректных» действий субъекта по отношению к объекту доступа.

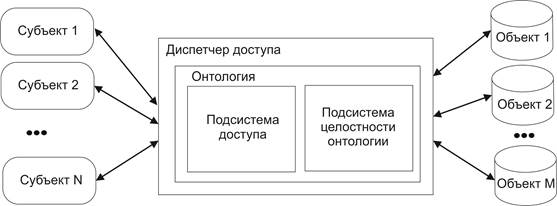

Формализация управления доступом в виде онтологической модели позволяет полностью описать семантику базовых понятий управления доступа к сервисам. При этом полученная семантическая модель не определяет представления описания прав доступа к сервисам в форме, удобной для анализа человеком или автоматизированными анализаторами. В связи с этим, онтологическая модель предметной области должна включать в свой состав подсистему доступа (рисунок 1), которая содержит формальные записи политик доступа к сервисам, семантика которых определена онтологической моделью.

Подсистема доступа содержит основные компоненты, необходимые для управления доступом к сервисам, позволяет использовать контейнеры, ролевое управление доступом и обеспечивает возможность делегирования полномочий управления доступа к объектам доступа.

Рисунок 1. Структура системы управления разграничением доступа, ориентированной на использование онтологии

Необходимо отметить, что применение сложных онтологических моделей и машин логического вывода в управлении доступом может требовать больших вычислительных и временных ресурсов. Поэтому их следует использовать лишь в тех ситуациях, где решении о доступе невозможно принять ввиду наличия условий, определяемых предметной областью. Правильным решением будет их комбинирование с традиционными средствами защиты информации. Это позволит в итоге построить гибкую предметно-ориентированную систему информационной безопасности.

Список литературы:

- Котенко И.В., Саенко И.Б. Архитектура системы интеллектуальных сервисов защиты информации в критически важных инфраструктурах // Труды СПИИРАН. – 2013. – № 1. – с. 21–40.

- Extensible Access Control Markup Language (XACML). [electronic resource] – Режим доступа. – URL: http://xml.coverpages.org/xacml.html

- Kolovski V., Hendler J., Parsia B. Analyzing web access control policies // Proceedings of the 16th international conference on World Wide Web (WWW’07), ACM, New York, NY, USA, 2007, p. 677–686.

- Knechtel M., Hladik J., Dau F. RBAC Authorization Decision with DL Reasoning // Proceedings of the IADIS International Conference WWW/Internet (ICWI '08), 2008, p. 169–176.

- Torsten P., Wolfgang D., Nora K. Supporting Attribute-based Access Control with Ontologies // First International Conference on Availability, Reliability and Security (ARES'06), 2006, p. 465–472.

- Hecker A., Dillon T., Elizabeth C. Privacy Ontology Support for E-Commerce // Internet Computing, – 2008, – № 2, – pp. 54–61.

- Fenz S., Ekelhart A. Formalizing information security knowledge // Proceedings of the 2009 ACM symposium on Information, computer and communications security (ASIACCS ‘09), ACM, 2009, – p. 183–194.

дипломов

Оставить комментарий