Статья опубликована в рамках: LII Международной научно-практической конференции «Технические науки - от теории к практике» (Россия, г. Новосибирск, 18 ноября 2015 г.)

Наука: Технические науки

Секция: Информатика, вычислительная техника и управление

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

Статья опубликована в рамках:

Выходные данные сборника:

АРХИТЕКТУРА И ОЦЕНКА ЭФФЕКТИВНОСТИ ПРОГРАММНОГО СРЕДСТВА КОНФИГУРИРОВАНИЯ КОМПОНЕНТОВ ЗАЩИТЫ СИСТЕМ СО ВСТРОЕННЫМИ УСТРОЙСТВАМИ

Десницкий Василий Алексеевич

канд. техн. наук, старший научный сотрудник лаборатории проблем компьютерной безопасности

СПИИРАН,

РФ, г. Санкт-Петербург

E-mail: desnitsky@comsec.spb.ru

Дойникова Елена Владимировна

научный сотрудник лаборатории проблем компьютерной безопасности

СПИИРАН,

РФ, г. Санкт-Петербург

E-mail: doynikova@comsec.spb.ru

ARCHITECTURE AND EFFECTIVENESS EVALUATION OF SOFTWARE TOOL FOR CONFIGURING SECURITY COMPONENTS OF SYSTEMS WITH EMBEDDED DEVICES

Vasily Desnitsky

candidate of Science, senior researcher of the laboratory of computer security problems

of SPIIRAS,

Russia, St. Petersburg

Elena Doynikova

researcher of the laboratory of computer security problems

of SPIIRAS,

Russia, St. Petersburg

АННОТАЦИЯ

Целью работы является разработка архитектуры для программной реализации средства конфигурирования компонентов защиты информационно-телекоммуникационных систем со встроенными устройствами. Предложенная архитектура базируется на использовании средств языка моделирования UML, принципах объектно-ориентированного программирования и теории принятия решений. Произведена оценка эффективности разработанного средства путем сравнения результатов конфигурирования с альтернативными путями комбинирования компонентов защиты.

ABSTRACT

The goal is to develop architecture for software implementation of a tool for configuring security components in information and telecommunication systems with embedded devices. The proposed architecture is based on the use of UML modeling language, principles of object-oriented programming and decision making theory. Effectiveness evaluation of the tool is conducted through comparing the configuration results with alternative ways of combining security components.

Ключевые слова: компоненты защиты; конфигурирование.

Keywords: security components; configuring.

В работе исследуется программный прототип средства компонентов защиты информационно-телекоммуникационных систем со встроенными устройствами на основе оптимизационного подхода к выбору комбинаций компонентов защиты (конфигурирование) [1, c. 23].

Прототип реализует функцию конфигурирования, которая по установленным функциональным требованиям и нефункциональным ограничениям, а также перечню заданных альтернатив компонентов защиты определяет на выходе наиболее эффективную (оптимальную) конфигурацию защиты. Прототип содержит функцию проверки эффективности заданной конфигурации защиты в соответствии с заданным критерием.

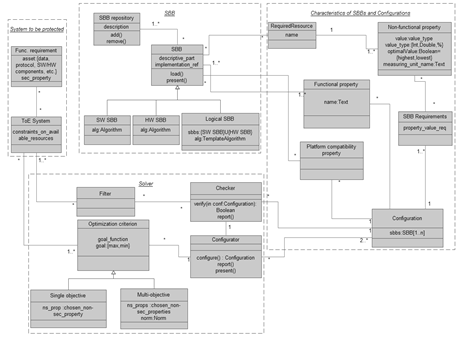

Разработка программного прототипа средства конфигурирования производилась с использованием языка UML [4, с. 56]. Архитектура задается на основе диаграмм классов и последовательности (рис. 1), которые задают основные элементы – классы, их атрибуты, отношения и операции. На рисунке схематично изображены элементы модели, отвечающие за представление проектируемого устройства и его параметров; компонентов защиты; функциональных и нефункциональных свойств устройства и отдельных компонентов; функции конфигурирования и проверки допустимости.

Для проверки эффективности предложенного программного средства были проведены экспериментальные исследования по сравнению исследуемого процесса конфигурирования компонентов защиты систем со встроенными устройствами на основе оптимизационного подхода C с, так называемым, «ручным» конфигурированием M. Ручное конфигурирование предполагает комбинирование компонентов защиты эвристически, без применения каких-либо средств автоматизированной оценки и перебора возможных компонентов защиты на основе слабо формализуемого экспертного опыта.

Рисунок 1. Основные элементы архитектуры средства конфигурирования

Предложенный для моделирования и последующего сравнения процесс ручного конфигурирования включает упорядочивание требуемых функциональных требований защиты устройства в соответствии с заданными экспертными предпочтениями. После этого итеративно осуществляется выполнения функции выбора функционального требования из имеющихся, для которого выбирается минимальный по количеству набор компонентов, его реализующий с наилучшим значением целевого нефункционального показателя. Также проверяются суммарные значения нефункциональных ограничений с учетом компонентов, выбранных на предыдущих итерациях. Если подходящего набора компонентов защиты нет в наличие, то производится пересмотр ранее выбранных компонентов защиты с целью снизить потребление соответствующего нефункционального свойства компонентами защиты. Процесс выбора компонентов осуществляется, пока для всех функциональных требований не были найдены компоненты защиты, их реализующие.

При этом пересмотр выбранных на предыдущих итерациях компонентов защиты организуется следующим образом. Производится попытка поменять один из ранее выбранных компонентов защиты альтернативным, характеризующимся сниженным расходом соответствующего аппаратного ресурса устройства. В случае если в процессе пересмотра при происходит перерасход по какому-либо другому нефункциональному свойству, то такой компонент отбрасывается. Если процесс пересмотра закончился безрезультатно, то в качестве результата выдается предупреждение о необходимости пересмотреть функциональные требования защиты или нефункциональные ограничения устройства.

Стоит отметить, что процесс ручного конфигурирования M задает серию сценариев, отличающихся выбором первоначального функционального требования защиты. Для каждого порядка последовательности функциональных требований определяется, позволяет ли M получить допустимую конфигурацию. При этом проводится выяснение того, дает ли каждый конкретный сценарий применения хотя бы какое-нибудь решение. Суммируется статистика по всем сценариям применения ручного конфигурирования. Также производится вычисление количества сценариев в процентном отношении, которые дают допустимую конфигурацию. Задается вероятность того, насколько конфигурирование M будет выдавать допустимую конфигурацию. Если допустимая конфигурация существует, то процесс конфигурирования на основе оптимизационного подхода позволяет ее определить с вероятностью 100 %.

Для каждого сценария M также определяется, дает ли M оптимальную конфигурацию. При этом считаем, предложенный процесс конфигурирования C является оптимальным по построению [2, с. 120]. При использовании вещественнозначного критерия эффективности для каждого сценария из M, дающего допустимые конфигурации, вычисляется значение критерия эффективности и сравнивается в процентном отношении со значением критерия для конфигурирования C. Иначе говоря происходит выяснение того, насколько каждый сценарий M хуже предложенного процесса конфигурирования C, предполагая, что стратегия, реализующий процесс C оптимален, по построению. Вычисляется математическое ожидание E значений критерия эффективности для M по всем сценариям, которые дают допустимые конфигурации (вариант 1), а также по всем сценариям (вариант 2) и сравниваем E с оптимальным значением. Вариант 1 дает возможность оценить эффективность стратегии, в случае ее успешного применения (т.е. когда она дает решение), тогда как вариант 2 позволяет получить усредненную характеристику стратегии по всем ее сценариям, включая те, которые не дают допустимых конфигураций. Производится вычисление дисперсии, которое дает возможность определить усредненное отклонение стратегии M от ее математического ожидания [3, с. 305]. В общем для получения эффективного средства конфигурирования математическое ожидание по всем его возможным сценариям должно быть близким к значению показателя эффективности при минимальном значении дисперсии. Работа выполняется при финансовой поддержке РФФИ (13-01-00843, 13-07-13159, 14-07-00697, 14-07-00417).

Список литературы:

- Десницкий В.А., Котенко И.В., Чечулин А.А. Конфигурирование защищенных систем со встроенными и мобильными устройствами // Вопросы Защиты Информации. – № 2. – 2012. – с. 20–28.

- Чечулин А.А., Десницкий В.А., Котенко И.В. Анализ информационных потоков для построения защищенных систем со встроенными устройствами // Системы Высокой Доступности. – Т. 8. – № 2. – 2012. – ISSN: 2072-9472. – с. 116–122.

- Desnitsky V., Kotenko I. Design of entrusting protocols for software protection // Lecture notes in geoinformation and cartography, Information Fusion and Geographic Information Systems. Proceedings of the 4th International Workshop, IF and GIS 2009. – 2009. – р. 301–316.

- Fowler M. UML Distilled: A Brief Guide to the Standard Object Modeling Language // Addison-Wesley Professional. – 3 edition (September 25, 2003). – Paperback. – ISBN-10: 0321193687 – p. 208.

дипломов

Оставить комментарий