Статья опубликована в рамках: XXXI Международной научно-практической конференции «Наука вчера, сегодня, завтра» (Россия, г. Новосибирск, 15 февраля 2016 г.)

Наука: Технические науки

Скачать книгу(-и): Сборник статей конференции часть 1, Сборник статей конференции часть 2

дипломов

ТЕНДЕНЦИИ РАЗВИТИЯ УГРОЗ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

TRENDS IN THE DEVELOPMENT OF CONFIDENTIAL INFORMATION THREATS

Vyacheslav Ischeynov

candidate of Technical Sciences, Associate Professor, Polytechnical College № 8, Russia, Moscow

АННОТАЦИЯ

В статье рассмотрены и проанализированы тенденции развития угроз защищаемой информации с 2006 по 2016 годы. Показана динамика утечки информации и ее корреляция с уровнем защиты.

ABSTRACT

The paper reviewed and analyzed the trend of threats to protected information from 2006 to 2016. The dynamics of information leakage and its correlation with the level of protection.

Ключевые слова: Угрозы, конфиденциальная информация, тенденция, киберпреступность, социальная инженерия.

Keywords: Threats, sensitive information, trend, cybercrime, social engineering.

Появление новых информационных технологий (IT) и развитие мощных компьютерных систем хранения и обработки конфиденциальной (и не только) информации повысили уровни защиты и вызвали необходимость в том, чтобы защита росла вместе со сложностью архитектуры хранения данных.

Быстрота, с которой происходят изменения в сфере IT, не всегда позволяет адаптировать системы обеспечения информационной безопасности (ИБ) к возрастающим рискам и новым угрозам.

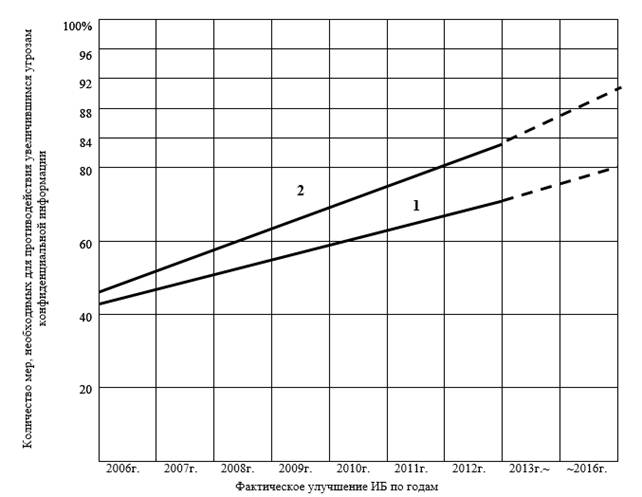

Таким образом, происходит разрыв [1] между существующим и необходимым состоянием ИБ, рис. 1, обусловленный многими факторами, к основным из которых относятся: виртуализация, облачные технологии, дистанционное банковское обслуживание (ДБО), политика консьюмеризации (BYOD) – использование личных планшетов, смартфонов, коммуникаторов, ноутбуков, домашних компьютеров в корпоративных сетях и, каждая из этих технических и технологических систем представляют собой потенциальную точку входа угроз и, соответственно, утечки конфиденциальной информации.

По данным исследований аналитического центра компании InfoWatch картина утечки конфиденциальной информации неоднородна по различным отраслям – банковское обслуживание, страховые компании, коммерческие структуры, государственный сектор [2].

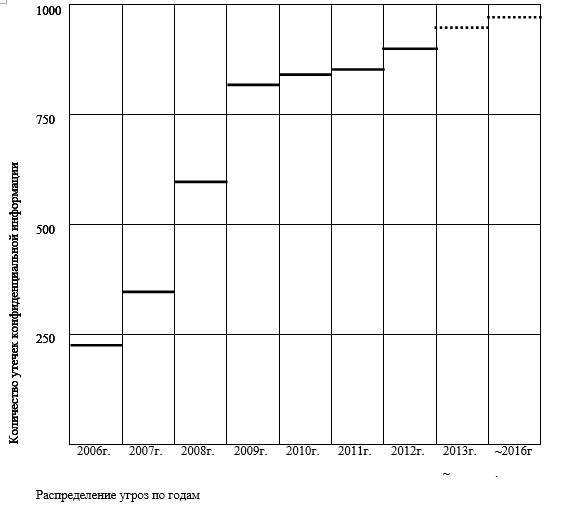

Динамика утечек и, соответственно, угроз конфиденциальной информации имеет явную тенденцию к росту, рис. 2, что коррелируется с ростом разрыва в необходимости уровня защиты конфиденциальной информации, что представлено на рис. 1.

За 2013 год в мире зафиксированы и опубликованы в средствах массовой информации (СМИ) 934 случая утечки конфиденциальных данных, что на 16 % выше показателя 2012 года. Официально заявленные прямые убытки кредитно-финансовых компаний от утечек конфиденциальной информации в первом полугодии 2014 года составили более 37,8 млн. долларов. Скомпрометировано более 1,8 млрд. записей, в том числе финансовые и персональные данные (ПДн).

По данным [1] в 2009 году 41 % респондентов отмечали повышение количества внешних угроз. К 2012 году количество угроз возросло до 72 %.

Рисунок 1. Разрыв в уровнях ИБ. 1 – текущий уровень ИБ; 2 – необходимый уровень ИБ; —— факт; ------ прогноз

В 2013 году число респондентов, ощутивших рост внешних угроз составило 77 %.

К тому же 46 % респондентов констатировали увеличение и внутренних уязвимостей конфиденциальной информации.

Рисунок 2. Динамика количества утечек конфиденциальной информации. —— факт; ------ прогноз

Экстраполируя динамику числа утечек и разрыв в уровне необходимой защиты конфиденциальной информации, можно сделать вывод об увеличении угроз в 2016 году на 5–8 % по сравнению с 2015 годом.

Это связано в первую очередь с тем, что в современных центрах обработки конфиденциальной информации виртуальные машины динамически перемещаются между физическими устройствами, исходя из потребностей вычислительных операций, и общее управляющее программное обеспечение полностью автоматизирует все рабочие потоки, связанные с подключением и текущим управлением этих виртуальных машин.

Когда виртуальные машины развернуты и динамически перемещаются, сложно гарантировать, чтобы процедуры безопасности защиты от угроз успевали за ними. Системы будут по-прежнему иметь свой уникальный брандмауэр, свои требования по защите от несанкционированного проникновения и предотвращению угроз безопасности, которые должны работать независимо от того, когда машины с разным уровнем доверия разделяют общее пространство в одной физической машине. Это означает, что необходимо не только виртуализировать систему безопасности для каждой уникальной виртуальной машины, но и быть готовым к возможности горизонтального распространения угроз от виртуальных машин низкого уровня доверия в виртуальные машины более высокого уровня доверия через хост.

Таким образом развитие облачных сервисов, заменяющих автономные цифровые устройства, должны обеспечить соответствующий уровень защиты от угроз, однако это требует преодоления проблем, связанных с объединением ресурсов мультиарендой и эластичностью облачных вычислений.

Основными источниками угроз, имеющие тенденции к их росту являются:

- несанкционированный доступ (НСД);

- киберпреступность;

- IT консьюмеризация;

- социальная инженерия;

- поддельное программное обеспечение (ПО);

- промышленный и государственный шпионаж.

НСД. Несанкционированный доступ в сочетании с кражей данных, как правило называют взломом. Необходимо отслеживать каждый случай НСД к ресурсам организации или учреждения. Это осложняется тем, что происходит экспоненциальный рост доступности полосы пропускания, поэтому отследить нужные события в трафике проблематично. Крупные организации такие инциденты воспринимают серьезно, а компании малого и среднего бизнеса проявляют недостаточную осведомленность, что приводит к росту потенциальных угроз.

Киберпреступность. Киберпреступники используют широкий арсенал средств, начиная от взлома устройств и заканчивая атаками через социальные медиа. При этом увеличение угроз наблюдается у пользователей популярных мобильных платформ – Android и iOS.

В период с 2007 по 2013 годы зафиксировано 35 %-ный рост числа угроз, связанных с использованием Interneta. Это свидетельствует о том, что рост числа угроз – вирусных, фишинговых и т. п., из года в год только растет.

Киберпреступники, как правило, сначала рассылают грамотно составленные фишинговые электронные письма, предлагающие ничего не подозревающим пользователям открыть вредоносное вложение, или же применяют более сложную «стратегию водопоя», заранее заражая сайты, которые, по мнению злоумышленников, пользователи могут посетить. Заполучив учетные данные пользователя, происходит проникновение в сеть организации и затем внедряется вредоноснее ПО. Определяется слабо защищенные привилегированные учетные записи, через которые происходит контроль над системой, что в дальнейшем позволяет осуществлять доступ к конфиденциальной информации и ее утечке.

Уже сейчас сетевыми подключениями обзаводятся автомобили и даже импланты, которые передают удаленно информацию о состоянии больных. Вес это приведет к тому, что кибератаки станут опасны и для здоровья людей.

IT консьмеризция. С распространением IT консьюмеризации встал вопрос об управлении, поддержке и защите пользовательских устройств. Мобильность и широкий спектр устройств в корпоративных сетях вызовут новые угрозы в области конфиденциальной информации. Только в прошлом году со счетов фирм было украдено свыше 1 млрд. долларов. К тому же угрозы создают проблемы не только для конечных пользователей, но и для поставщиков средств защиты конфиденциальной информации.

Социальная инженерия. Атаки с использованием методов социальной инженерии несут большие потери для конфиденциальной информации малого и среднего бизнеса.

Это происходит в связи с недостаточностью средств, выделяемых на обеспечение безопасности данных. Базовых политик информационной безопасности становится недостаточно, в связи с чем необходимы более современные технологии защиты от угроз социальной инженерии, такие как мониторинг сети, предотвращение утечек данных и анализ лог-файлов.

Поддельное ПО. На сегодняшний день более 80 % атак злоумышленников базируются на использовании уязвимостей в прикладном ПО. Для их снижения необходима установка обновлений ОС и ПО, а также необходимы процедуры управления изменениями. Аксиома – чем старше используемое ПО, тем больше уязвимостей для него будет найдено. К тому же наблюдается рост количества фальшивых антивирусных программ, что стало одной из наиболее распространенных и опасных Интернет – угроз.

Промышленный и государственный шпионаж. Анализ источников показывает, что внешние угрозы конфиденциальной информации для крупных промышленных предприятий не так существенен, как угрозы внутренние. От внешних угроз уже существует достаточно эффективная защита, а вот угроза инсайдеров весьма актуальна и ее снижения ожидать не стоит.

Причиной увеличения угроз является массовое использование мобильных устройств, к чему службы государственных и муниципальных организаций оказались не готовы.

Вывод. Угрозы конфиденциальной информации видоизменились за последние годы, а рост безопасности замедлился. Рассматривая тенденции развития угроз конфиденциальной информации, можно сделать вывод, что они растут, выходя за рамки любой профилактики информационной безопасности.

Кибератаки на госструктуры и компании возрастут. Профессиональные киберпреступники станут более агрессивными, увеличится кража денег и конфиденциальной информации в социальных сетях, поскольку до сих пор пользователи доверяют этим ресурсам.

Список литературы:

- Исследование аналитического центра компании Info Watch. Утечки корпоративной информации и конфиденциальных данных. – М.: «Информационная безопасность», № 3, 2013, С. 8.

- Колосков С., Абашев А., Мельник Р. Риски и тенденции в сфере обеспечения Информационной безопасности. – М.: «Информационная безопасность», № 1, 2013, С. 8.

дипломов

Оставить комментарий