Статья опубликована в рамках: IX Международной научно-практической конференции «Наука вчера, сегодня, завтра» (Россия, г. Новосибирск, 10 февраля 2014 г.)

Наука: Технические науки

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

ОХРАННЫЙ КОМПЛЕКС АВТОМОБИЛЯ НА БАЗЕ СТАНДАРТА ZIGBEE

Грязин Дмитрий Сергеевич

бакалавр Московского физико-технического института (государственного университета), г. Москва

E-mail: gdime@yandex.ru

Данилова Анна Александровна

бакалавр Московского физико-технического института (государственного университета), г. Москва

E-mail: dania.91@mail.ru

Ежегодно по различным сводкам в московском регионе происходит более 10000 краж частного автотранспорта [4], что и делает данную тематику злободневной. Актуальность работ в сфере защиты автотранспорта отражает также и очень простой факт: число краж прямо зависит от спроса вторичного рынка на угнанные автомобили или запчасти, не смотря на наличие на российском рынке большого ассортимента противоугонных охранных комплексов, систем спутникового слежения и наличием практически в каждом авто штатных средств охраны. Это говорит о ненадежности применяемых мер охраны, наличием в них изъянов (об этом свидетельствуют сообщения от бывших владельцев, установивших на свой автомобиль ту или иную систему), недоступности некоторых средств ввиду их дороговизны.

Построение охранного комплекса было начато с анализа действий злоумышленника. В результате обзора различных источников была выведена модель нарушителя. Как правило, действует группа из нескольких человек, подготовленных технически и морально. Предшествует процедуре угона сбор информации о жертве, могут быть привлечены сотрудники правоохранительных органов и автосервисов. Действуют преступники ночью или ранним утром. Также, как правило, преступники бросают автомобиль, если его не удается угнать в течение 15 минут. Особняком стоят группировки, занимающиеся разбойным нападением, такие люди готовы не только к угону автомобиля, но и захвату заложника и причинению телесных повреждений.

Проанализировав существующие решения, можно сделать вывод, что сейчас на рынке присутствует несколько типов средств физической защиты автотранспорта:

Готовые решения инженерных средств физической защиты — включают в себя средства постановки/снятия автомобиля с охраны, иммобилайзеры, средства по оповещению владельца о попытке вторжения, систему спутникового слежения. Ведущие фирмы-производители: Ультрастар (сигнализации Starline), Magic Systems, Pandora, Sher-Khan [2].

Абонентские системы физической защиты с привлечением силовых структур и персонала по круглосуточному мониторингу состояния автомобиля. Пример: ЗАО «Мобильные Системы Позиционирования» — торговая марка «Эшелон», спутниковые сигнализации Starcom.

Авторские решения инженерных средств физической защиты — разрабатываются индивидуально для каждого автомобиля в соответствии с требованиями клиента, показывают максимальную эффективность. Пример: лаборатория Андрея Кондрашова [3].

В свете выработанной модели нарушителя было выяснено, что ни одно из существующих средств не оказывает противодействия на первом этапе работы злоумышленников — сборе информации. Местом сбора технической информации очень часто являются автосервисы: работа в нем — возможность злоумышленникам не только легально зарабатывать деньги, а так же возможность снижать риски перед угоном. Мастер во время работы может незаметным образом выполнить следующие операции:

1. Определить наличие дополнительного иммобилайзера

2. Найти месторасположение и название сигнализации

3. Дописать в сигнализацию дополнительный пульт управления

4. Дописать в память дополнительный чип-ключ для запуска двигателя

5. Определить месторасположение аварийных тросов электромеханических замков капота

6. Вывести тросы аварийного отпирания в нужное место

7. Определить места возможного расположения блокировок двигателя, в том числе и подкапотных

Итак, скрытность — недостающее свойство современных средств охраны.

Для повышения скрытности установки элементы охранного комплекса должны быть автономными, малыми по размеру и распределенными. Скрытная установка элементов в салоне подразумевает невозможность обнаружения их по проводам, что логически подводит к использованию беспроводных технологий. С учетом того, что в охранном комплексе не существенна высокая скорость передачи данных и критичен срок автономной работы, единственным подходящим промышленным стандартом является IEEE 802.15.4 / Zigbee, использующийся в промышленной и домашней автоматике, информационных табло, системах пожарно-охранных сигнализаций (Астра-Zитадель от ЗАО «НТЦ «ТЕКО»).

С появлением бесконтактных средств контроля доступа с использованием радиоэфира у злоумышленников появилась возможность скрытного электронного взлома средств защиты. Как показала история развития средств охраны, уязвимыми местами оказались неустойчивость к атаке повторного воспроизведения, к атаке с помощью дублирующего устройства — с начала 90х годов и по сегодняшний день популярным средством взлома являются так называемые кодграбберы [6]. Такие приборы применяются в специализированных сервисах, однако есть они и в свободной продаже через интернет, на форумах открыто обсуждаются вопросы взлома конкретных моделей сигнализаций. Для чрезвычайно популярного у производителей сигнализаций кода KEELOQ уже сейчас существуют механизмы вычисления, а не воровства секретного кода [1]. В данной же задаче, когда все элементы охранного комплекса общаются через радиоэфир, устойчивость к различным атакам становится критичной.

Стандарт IEEE 802.15.4 определяет шифрование данных и защиту от атаки повторного воспроизведения с помощью известного алгоритма шифрования AES-128 в режиме CCM*. [8]. Поэтому, по некоторым утверждениям, это позволяет строить беспроводные сети с гарантированным уровнем криптостойкости [5]. Однако стандарт рассчитан на дешевые и простые устройства, поэтому, вероятно, криптостойкость должна пострадать. Стоит сказать, что и сам стандарт выпущен относительно недавно (2007 г.). Неудивительно, что сама реализация шифрования в ZigBee была скомпрометирована: в 2010 году Джошуа Райт (Joshua Wright) опубликовал свое исследование, в котором он предложил несколько способов атак на данную технологию [7]. Указанные автором существующие уязвимости не позволяют уверенно использовать эти устройства в приложениях, работающих с важными данными или ответственными за дорогую собственность. В текущее время ведутся проекты про криптоанализу стандарта Zigbee, в открытом доступе есть исходные коды проекта KillerBee [7], в котором реализованы несколько атак, в т. ч. компрометация ключа при загрузке его в оперативную память устройства, и показана уязвимость к атаке повторного воспроизведения.

Это значит, что требуется повышение криптостойкости на уровне приложения.

В процессе работы был построен экспериментальный стенд на основе радиопередатчиков XBee стандарта Zigbee компании Digi International вкупе с макетными платами Xbib dev rev.3.0. Один передатчик выполняет функцию координатора сети и является центральным узлом охранного комплекса. Второй передатчик имитирует брелок автосигнализации. Питание беспроводных модулей осуществляется через кабели USB.

Рисунок 1. Макет брелока (слева) и координатора (справа)

В макете представлена главная функциональность брелока — постановка и снятие с охраны. Все сообщения передаются с включенной функцией шифрования на уровне стека. При передаче команды от брелока, он получает не только подтверждение о доставке на уровне стека, но и координатор отправляет сообщение об успехе включения/выключения охранный функций после их выполнения.

Также реализовано шифрование на уровне приложения. Первый вариант был с использованием протокола SRP. Удалось реализовать длину ключа шифрования в 64 бита, для больших вычислений не хватило оперативной памяти на устройстве, большую часть из которой требовала хэш-функция SHA-1. Также были проблемы с генерацией случайных чисел, используемые известные схемы источников энтропии (p-n переход транзистора, стабилитрон в режиме пробоя) показали низкую стабильность. Для последующей реализации этого протокола в стенде требуются усиление аппаратной части. В этом может помочь криптороцессоры и криптопамять, например ATSHA204, продукты Atmel CryptoMemory, микроконтроллеры Inside Secure.

В макете был реализован алгоритм шифрования PRESENT, в текущем варианте сообщения удачно шифруются и дешифруются с его использованием, увеличение времени передачи при этом незначительно.

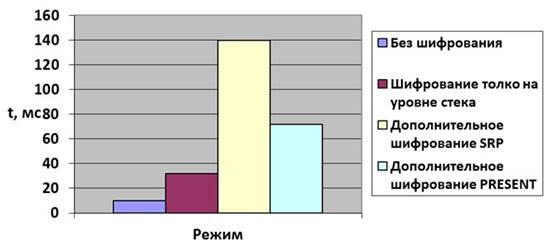

Моделирование работы беспроводной сети на экспериментальном стенде позволяет определить некоторые количественные характеристики, наиболее важной из которых является быстродействие системы. Этот вопрос встает остро, когда применяется шифрование на ограниченных в ресурсах машинах. Был проделан тест, в ходе которого измерялось время между отправкой сообщения с брелока и тем, когда он примет сообщения подтверждения от координатора. В режиме без шифрования вышло 10 мс, при включении AES шифрования на уровне стека результат поднялся до 32 мс. Для программных реализаций, проделанных в этой работе, в случае SRP задержка оказалась равной 140 мс, для PRESENT 72 мс. На Рисунке 2 представлена гистограмма, представляющая результаты теста в различных режимах работы.

Рисунок 2. Время прохождения теста запрос-ответ в разных режимах шифрования

Итак, составлена модель нарушителя, с помощью которой получена оригинальная модель охранного комплекса. Применение беспроводных устройств ZigBee способно обеспечить уровень скрытности выше, чем у любых других имеющихся продуктов, что говорит о перспективности начатых разработок.

Список литературы:

1.Берд К. KeeLoq дежавю // Компьютерра 2007. № 32.

2.Дворецкий М.Е. Автомобильные сигнализации. М.: Наука и техника, 2006. — 544 с.

3.Кондрашов А. Записки инженера // Лаборатория Андрея Кондрашова — авторская защита от угона. [Электронный ресурс] — Режим доступа. — URL: http://www.kondrashov-lab.ru/zapiski-inzhenera/ (дата обращения: 01.06.2013).

4.Косюк И. Статистика угонов — рост // Ugona.net [Электронный ресурс] — Режим доступа. — URL: http://www.ugona.net/article173.html (дата обращения: 01.06.2013).

5.Пушкарев О. ZigBee-модули XBee: новые возможности // Беспроводные технологии 2008. № 4.

6.Сорокин К. Код-граббер. // Авторевю 2006. № 21.

7.Cache J., Wright J., Lui V. Hacking exposed wireless // McGraw Hill 2010. — 512 с.

8.IEEE 802.15.4 website [Электронный ресурс] — Режим доступа. — URL: http://www.ieee802.org/15/pub/TG4.html (дата обращения: 01.06.2013).

дипломов

Оставить комментарий