Статья опубликована в рамках: XIII Международной научно-практической конференции «Инновации в науке» (Россия, г. Новосибирск, 17 октября 2012 г.)

Наука: Технические науки

Скачать книгу(-и): Сборник статей конференции, Сборник статей конференции часть II

- Условия публикаций

- Все статьи конференции

дипломов

РАЗРАБОТКА МАТЕМАТИЧЕСКОЙ МОДЕЛИ АВТОМАТИЗИРОВАННОГО ПОИСКА УЯЗВИМОСТЕЙ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ

Угрюмов Дмитрий Викторович

аспирант Кубанского государственного технологического университета, г. Краснодар

E-mail: Dmit@itsec.pro

DEVELOPMENT OF A MATHEMATICAL MODEL OF THE AUTOMATED VULNERABILITY SCAN IN PERSONAL DATA INFORMATION SYSTEMS

Dmitriy Ugryumov

Aspirant of Kuban State Technological University, Krasnodar

АННОТАЦИЯ

Целью разработки математической модели является формализация процесса поиска уязвимостей в информационных системах персональных данных. Используются методы математического моделирования и объектно-ориентированного программирования. Полученный в результате разработки результат качественным образом повысит уровень защищенности систем, так как позволит выявлять скрытые потенциально опасные траектории воздействия. По итогам работы можно сделать вывод, что разработка необходима для обеспечения комплексной защиты персональных данных в условиях постоянно растущих рисков безопасности.

ABSTRACT

Order to develop a mathematical model is a formalization of the search for vulnerabilities in the information systems of personal data. The methods of mathematical modeling and object-oriented programming. The resulting design results qualitatively improve the security system, as it will reveal hidden paths potentially dangerous effects. The outcome of it can be concluded that the development is necessary to ensure comprehensive protection of personal data in the ever-growing security risks.

Ключевые слова: информационная безопасность; персональные данные; математическое моделирование; модель угроз; объектно-ориентированное программирование; математическая модель; угроза; уязвимость; нарушитель.

Keywords: information security; personal data; mathematical modeling; threat model; object-oriented programming; a mathematical model; threat; vulnerability; the intruder.

В настоящее время в Российской Федерации повышенное внимание уделяется вопросам защиты персональных данных. Государственные органы, регулирующие процесс обработки персональных данных регулярно выпускают и актуализируют нормативно-правовую базу, касающуюся защиты персональных данных субъектов. Одним из основополагающих и наиболее сложных вопросов в организации защиты подобной информации является вопрос определения актуальных угроз информационным системам персональных данных. Для решения подобной задачи необходимо в первую очередь выполнить разработку формальной модели архитектуры информационной системы персональных данных.

Построение формальной модели архитектуры информационной системы персональных данных (далее — ИСПДн) с целью автоматического поиска и доказательства наличия или отсутствия опасных траекторий информационного процесса, осуществляется на основе предлагаемой математической модели состояний системы, процессов обработки и защиты данных.

Следует отметить, что построение формальной структуры информационной системы необходимо выполнять для конечного уровня детализации, включающего все источники воздействия на информацию, носители данных, исходные и результирующие значения. Для информационных систем персональных данных в математическую модель включаются следующие факторы: класс защищаемой информации, каналы связи с внешней средой, средства защиты информации, уровень возможностей злоумышленника, объекты и субъекты воздействия, иные вспомогательные и косвенные факторы [3, с. 135].

Генерация теорем и аксиом в виде формальных высказываний математической логики может осуществляться автоматически из объектных диаграмм и диаграмм классов на основе исходных данных о структуре ориентированного графа, свойствах его вершин и дуг, полученных на этапе объектно-ориентированного анализа логики работы, при наличии совместимого с CASE-средством (например, Rational Rose или ERwin) компилятора для языка программирования, например: C#, а также более консервативных решений: языков программирования Пролог или Лисп.

В рамках поставленной цели математическая модель ИСПДн должна учитывать и позволять моделировать отношения между декларируемой политикой информационной безопасности (далее — D) каждого участка ИСПДн и реализованной политикой (далее — R), которая определяет возможности субъектов, активных модулей (далее — S), получать доступ к объектам, пассивным модулям (далее — O), в ходе информационного процесса [2, с. 218].

Для упрощения записи далее используются обычно применяемые атрибуты чтение (далее — r), запись (далее — w) и изменение (далее — ch).

Тогда условие конфиденциальности информации описывается следующим выражением:

Условие доступности информации определяется через введенные определения предикатов следующим выражением:

![]()

Нарушение доступности по чтению описывается отрицанием выражения:

Условие целостности информации описываются выражением:

![]()

Отсутствие целостности описывается отрицанием следующего выражения:

![]()

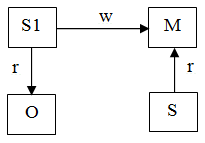

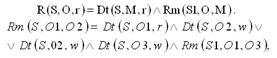

Доступ субъекта S к объекту O может быть произведен через память M, с помощью другого субъекта S1 [1, с. 128]. Это указано на рисунке 1, что может быть описано формально следующим выражением:

![]()

Рисунок 1. Опосредованный доступ через память

В общем виде, «скрытый доступ» через память может быть описан следующим выражением:

где: Rm (S,O,M) — предикат транзитивности доступа через память.

Рассмотренные выше выражения являются логическим предикатами для программы, написанной на языке программирования высокого уровня и моделирующей «скрытые» каналы утечки информации, которые можно обнаружить на этапе формирования политики информационной безопасности. Имеется пример данной программы, демонстрирующей возможности метода по моделированию и поиску опасных состояний системы с отражением правил декларируемой политики безопасности и реализованных различных отношений доступа к памяти.

Предложенный математический аппарат позволяет повысить достоверность оценки защищенности информации от несанкционированного доступа (далее — НСД) за счет автоматизации процедур анализа системы и поиска опасных траекторий информационного процесса, приводящих ее в состояние НСД, учета большего количества существенных для безопасности информации отношений между объектами и охвата методикой оценки всей технологической цепочки обработки информации. Они могут быть основой для совершенствования методического обеспечения оценки защищенности информации от НСД.

Список литературы:

1.Агеев А.А., Ишина Е.А. Моделирование угроз автоматизированных систем: учеб. пособие. — М.: Титан, 2010. — С. 125—131.

2.Коляда И.В. Информационная безопасность, теория и практика: учеб. пособие. Мн.: Москва-2012, 2010. 250 с.

3.Протопопов И.И., Иванов Б.К. Техническая защита персональных данных: учеб. пособие. М.: КубИздат, 2009. 431 с.

дипломов

Оставить комментарий