Статья опубликована в рамках: VIII Международной научно-практической конференции «Физико-математические науки и информационные технологии: проблемы и тенденции развития» (Россия, г. Новосибирск, 26 ноября 2012 г.)

Наука: Информационные технологии

Секция: Методы и системы защиты информации, информационная безопасность

Скачать книгу(-и): Сборник статей конференции

- Условия публикаций

- Все статьи конференции

дипломов

ПРИМЕНЕНИЕ ПСЕВДОСЛУЧАЙНЫХ ПОСЛЕДОВАТЕЛЬНОСТЕЙ ДЛЯ ИМИТОЗАЩИТЫ ОБЪЕКТОВ ИНФОРМАЦИОННЫХ СИСТЕМ

Осипов Дмитрий Леонидович

канд. техн. наук, доцент кафедры «Компьютерная безопасность»

Института информационных технологий и телекоммуникаций СКФУ,

г. Ставрополь

E-mail: dmtrosipov@yandex.ru

Бурмистров Владимир Александрович

студент 5 курса специальности «Компьютерная безопасность» Института информационных технологий и телекоммуникаций СКФУ, г. Ставрополь

E-mail: rossthebossstav@mail.ru

Гавришев Алексей Андреевич

студент 5 курса специальности «Компьютерная безопасность» Института информационных технологий и телекоммуникаций СКФУ, г. Ставрополь

E-mail: rammsteinstav@yandex.ru

В современных организациях и предприятиях особое внимание уделяется вопросу организации охраны территорий, помещений, элементов инфраструктуры, и других важных объектов. Для увеличения скорости реакции на опасные воздействия технические системы охраны (ТСО) интегрируются в действующие информационные системы (ИС) предприятия в качестве подсистем безопасности.

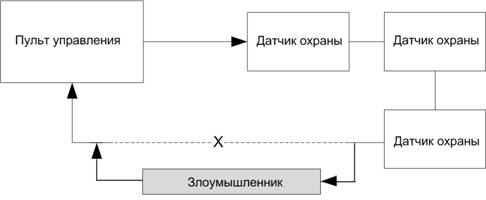

Одним из способов проникновения на охраняемую территорию является подмена датчика охраны (камеры видеонаблюдения, датчика объёма, датчика движения и т. п.) подставным элементом, выдающим заведомо ложную информацию о состоянии охраняемого объекта на центральный пульт охраны, или внедрение в линию связи и ее прослушивание (рис. 1).

Рисунок 1. Схема подключения злоумышленника к линии передачи данных

Подменённый датчик в состоянии имитировать нормальную работу и не вызывать подозрений у операторов ТСО, таким образом создаётся брешь в системе охраны объекта. Процедура несанкционированной замены датчика вполне может быть осуществлена во время монтажа нового оборудования, в период проведения технического обслуживания или в любой другой удобный момент времени при ослаблении контроля за деятельностью должностных лиц.

Таким образом, не вызывает сомнения актуальность тематики исследований в области совершенствования подсистем безопасности. В настоящей статье рассматривается одно из направлений совершенствования ТСО, связанное с повышением достоверности контроля за охраняемым объектом с помощью псевдослучайных последовательностей.

Для реализации вышеуказанного совершенствования предлагается организовать цикл опроса датчика по принципу «свой-чужой» на основе псевдослучайных последовательностей.

Введем необходимые определения [7, с. 36—37]:

1. Последовательность ![]() называется периодической с периодом p, если p — наименьшее натуральное число, для которого

называется периодической с периодом p, если p — наименьшее натуральное число, для которого ![]() при всех

при всех ![]()

2. Постулаты случайности Голомбы:

1) числа нулей и единиц на период равны настолько, насколько это возможно.

2) половина отрезков в цикле имеют длину 1, четверть отрезков имеют длину 2, восьмая часть отрезков имеет длину 3 и т. д.

3) внефазовая корреляция AC(k) имеет одно и то же значение для всех k.

Если двоичная периодическая последовательность удовлетворяет этим критериям, то она называется псевдослучайной. В таком случае она должна обладать рядом свойств [7, с. 39]:

1) период последовательности ![]() должен быть очень большим.

должен быть очень большим.

2) последовательность ![]() должна легко генерироваться.

должна легко генерироваться.

3) знание части открытого текста и соответствующего шифртекста не должно позволить противнику сгенерировать всю последовательность ![]() .

.

Таким образом, последовательность, удовлетворяющая всем вышеописанным критериям, вполне подходит для имитозащиты объектов информационной системы.

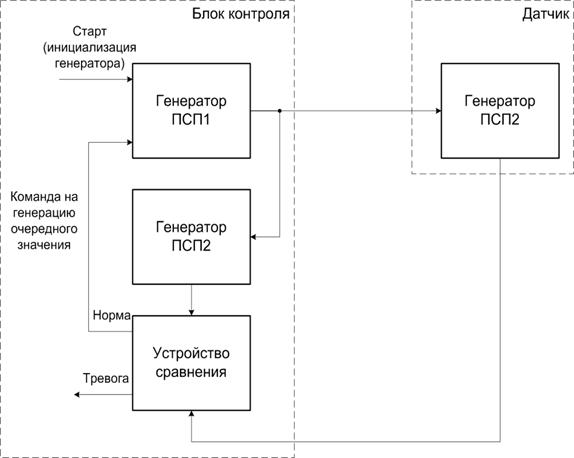

На рисунке 2 предложена упрощённая схема устройства, реализующего подобный алгоритм. Блок контроля включает два генератора псевдослучайной последовательности (ПСП): генератор ПСП-1 и генератор ПСП-2, а также устройство сравнения. Для запуска блока контроля на вход генератора ПСП-1 подаётся стартовая команда. После этого генератор ПСП-1 вырабатывает первое псевдослучайное число. Полученное значение отправляется на генератор ПСП-2 блока контроля и одновременно с этим по линии связи передаётся на контролируемый датчик. В состав датчика также входит генератор псевдослучайной последовательности, функция генерации последовательности которого идентична функции генератора ПСП-2 блока контроля. Таким образом, отклики обоих генераторов ПСП-2 на одно и то же значение, выработанное генератором ПСП-1, должны быть одинаковы. Это проверяется в устройстве сравнения. В случае совпадения значения пришедшего от контролируемого датчика и значения генератора ПСП-2 блока контроля устройство сравнения выдает сигнал “Норма”, который в свою очередь служит командой для генератора ПСП-1 на генерацию очередного псевдослучайного числа. Таким образом, цикл опроса «свой-чужой» повторяется. При несовпадении значений (что является признаком сбоя в работе датчика) устройство сравнения выдаёт команду “Тревога”, а на генератор ПСП-1 приходит управляющая команда «старт». Таким образом, работа устройства продолжается.

Рисунок 2. Функциональная схема устройства

Устройство имитозащиты контролируемых объектов не требует частого повторения цикла опроса, вполне достаточно обмениваться контрольными комбинациями 5—6 раз за десять секунд. За это время противник физически не успеет подменить датчик. В простейшем случае, для обеспечения равномерного распределения случайных чисел допустимо использовать как аппаратные, так и программные способы генерации ПСП, например, основанные на элементарных алгоритмах построения линейных или аддитивных конгруэнтных последовательностей.

Значительная длина псевдослучайной последовательности исключает возможность подбора противником подходящей функции ПСП-2 за счёт анализа данных, передаваемых по линии связи между датчиком и блоком контроля. Кроме того, для обеспечения дополнительной безопасности охраняемого объекта возможна периодическая смена функций генерации ПСП.

Таким образом, предлагаемое техническое устройство позволит повысить достоверность контроля и имитозащиту оконечных датчиков ТСО, и как следствие, снизить остроту проблемы функционирования подсистемы безопасности ИС предприятий. Разработанное авторами статьи устройство защищено патентами РФ [1, 2, 3, 4, 5] и постоянно совершенствуется.

В настоящее время готовится к подаче заявка на патент «Устройство имитозащиты группы контролируемых объектов» с принципиальной новой схемой устройства сравнения ПСП, приходящих от блока контроля и контролируемого датчика [6, с. 207—209].

Данная модель по сравнению с прототипом и другими известными техническими решениями имеет следующие преимущества:

1) повышение уровня имитозащиты охранной сигнализации с обеспечением одновременного контроля за группой охраняемых объектов;

2) возможность ускорения процесса опроса подключенных датчиков и выявления факта подмены датчика или его компрометации;

3) возможность подключения большого количества датчиков по топологии «звезда», работающих независимо друг от друга;

4) упрощенная техническая реализация.

Список литературы:

1.Патент РФ № 2310236 кл. G08B 25/04, 2006.01;

2.Патент РФ № 2387017 кл. G08B 25/04, 2006.01;

3.Патент РФ № 2417452 кл. G08B 25/00, 2006.01;

4.Патент РФ № 2447512 кл. G08B 25/00, 2006.01;

5.Патент РФ № 2455696 кл. G08B 25/00, 2006.01.

6.Порублев М.А., Гавришев А.А., Бурмистров В.А. Устройство имитозащиты группы контролируемых объектов: Сборник материалов IV-й Международной научно-практической конференции «Моделирование производственных процессов и развитие информационных систем». Ставрополь: Бюро Новостей, СтГАУ, 2012. — 317 с.;

7.Тилборг ванн Х.К.А. Основы криптологии. Профессиональное руководство и интерактивный учебник. М.: Мир, 2006. — 471 c.

дипломов

Оставить комментарий